日本企業は、サイバー攻撃で汚染されている 年金情報流出事件でも企業の対応に遅れ

今年6月に発生した日本年金機構からの個人情報流出事件で、サイバー攻撃への注目がにわかに高まっている。巧妙化が進むサイバー攻撃の中でも、足元で急激に存在感を増しているのが「標的型攻撃」と呼ばれるもの。社員などの個人アドレスに直接メールを送りつけ、遠隔操作ウイルスを感染させ、長期間にわたり潜伏して情報を抜き取る攻撃だ。年金機構でも同様の手口でハッカーからの侵入を許した。

大手情報セキュリティ会社のトレンドマイクロによれば、同社が解析を依頼された案件のうち、遠隔操作ウイルスが検知された顧客の割合は2014年10~12月時点では54.2%に達した。半分以上が汚染されていたのだ。2013年7~9月には4.2%だったのと比較すると、いかに急増したかが分かる。

また、サイバー攻撃に対する監視サービスを行っているラックが契約する850の組織で、明らかに攻撃が成功するか、もしくは確認できた重要インシデントは、2014年4月には1日当たり10~20件だったが、2015年4月には同20~30件に増えている。

ネットバンキングを狙った攻撃、PCやファイルを利用不能にすることで人質に取るランサム(身代金)ウエアなどの手口に比べ、こうした標的型攻撃は直接の金銭奪取には向かない攻撃とされる。しかし、クレジットカード番号でなくても、ユーザーIDやパスワードなどが入手できれば、海外の闇市場で売買され、カネになる。

企業側の取り組みに差

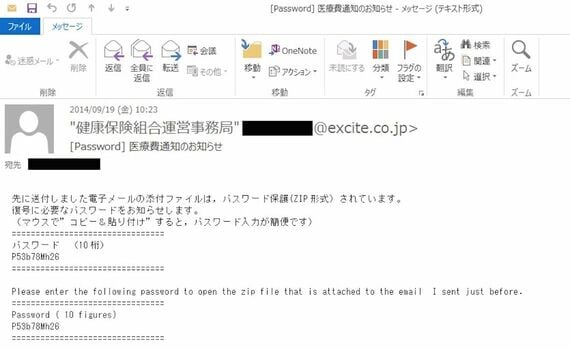

「健康保険組合」を名乗って送られてきたメール

標的型攻撃の特徴は、従来型のウイルス除去ソフトが効かないことを試したうえで、特定個人にメールを送りつけてくること。

それも例えば、「健康保険組合」といった公的機関など怪しさを感じさせないような送信元を装い、送って来るうえ、添付ファイルを開くには別メールで案内されるパスワードが必要であるとするなど、手が込んでいる。しかも該当ファイルを開けても感染したことに気づかない。

このため、セキュリティ対策が遅れている企業や組織では、被害があった取引先などからの連絡があって初めて感染に気づくことが多い。感染も被害も見えにくい標的型攻撃。ただ、汚染は水面下で着実に広がっているとみられ、対策の遅れた企業からは知らない間に情報が流出しているのが実情といわれる。

無料会員登録はこちら

ログインはこちら