ログイン前でも手遅れ…「入力しただけで」犯罪者に情報窃取される手口も?多要素認証では安心できない!被害者続出の“フィッシング手法3選”

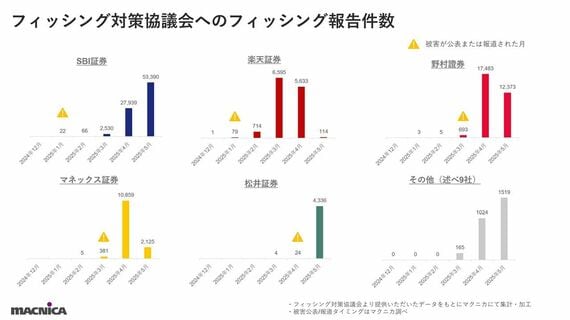

時期により騙(かた)られている証券会社も変動しており、証券会社によってピークは異なります。

上記グラフは、証券会社ごとのフィッシングサイトの数量の変化ですが、件数が右肩上がりに増加する場合と、ある月をピークに減少傾向になる場合とがあります。

犯罪者グループは経済合理性を非常に重視しますから、理由もなく突然ターゲットから外すとは考えづらいです。そのため、フィッシングサイトが減少した証券会社では、何らかの対策が犯罪者側の行動を変えているのだと思われます。

また、フィッシングサイトが初めて報告された当月または翌月にはその証券会社での被害が報告されており、フィッシングサイトと被害がリンクしていることがうかがえます。

「リアルタイムフィッシング」と「AiTMフィッシング」

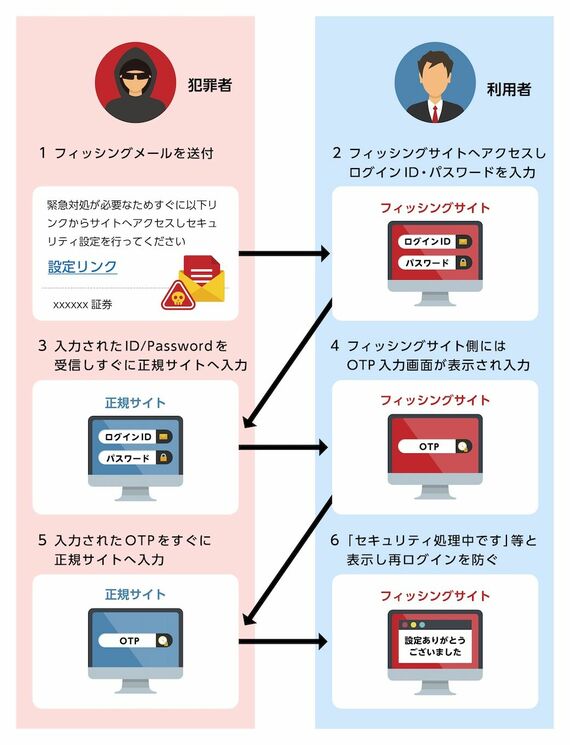

フィッシングは古典的な攻撃手法で、主にログインIDやパスワードの窃取を狙います。これに対抗する手段として、ワンタイムパスワード(OTP)などの多要素認証(MFA)が普及し、長らく有効な対策となっていました。

しかし、対策が行われるとそれを回避する手法が繰り出されるのがサイバー攻撃の常であり、フィッシングについても多要素認証を回避するものが広く普及してきています。その代表的な手口である「リアルタイムフィッシング」と「AiTMフィッシング」をご紹介しましょう。

⚫︎犯罪者がその場でアプローチする「リアルタイムフィッシング」

リアルタイムフィッシングでは、被害者がフィッシングサイトにログインID/パスワードを入力した時点で、犯罪者がすぐにその認証情報を正規サイトに入力し、被害者に正規サイトから発行される多要素認証コードを受信させます。被害者がそのコードをフィッシングサイトに入力することで、犯罪者は多要素認証コードを把握し、そのコードを正規サイトに入力して多要素認証を突破します。

被害者がフィッシングサイトに入力した情報を、犯罪者がその場で正規サイトに入力するという“リアルタイム”な犯罪行為から、「リアルタイムフィッシング」と呼ばれています。

無料会員登録はこちら

ログインはこちら