ログイン前でも手遅れ…「入力しただけで」犯罪者に情報窃取される手口も?多要素認証では安心できない!被害者続出の“フィッシング手法3選”

犯罪者は正規サイトに手作業で入力するため、犯罪者が何かしらの事情で忙しい場合は、処理待ち画面表示がやたらと長く、なかなか画面が遷移しないというタイムラグが発生することも。

また、犯罪者の就業時間外であれば、入力された情報をとりあえず蓄積するだけの仕様に変更されるなど、すぐに被害が発生しないケースも見受けられます。

犯罪者側のツールでは、被害者がフィッシングサイトにアクセスしたり情報を入力したタイミングでアラームが鳴るようになっており、犯罪者側のオペレーターが入力された情報をすぐに正規サイトに中継できるよう工夫されていたり、フィッシングサイトに入力させる情報や表示を臨機応変に変更できるような機能も搭載されています。

この手法は、特に東アジア地域に拠点を置いて日本を狙う金融犯罪系グループで多用されていることを確認しています。

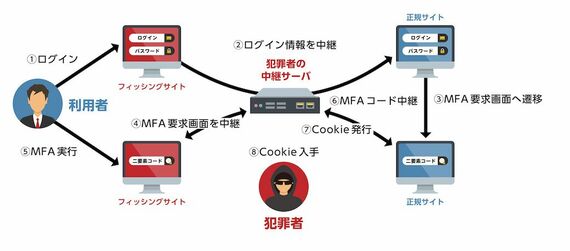

●多くのフィッシングサイトに実装されている「AiTM」

今回の証券口座の不正アクセス事案には利用されていませんが、今非常に増えている多要素認証回避型のフィッシング手法の1つが「AiTM/Adversary-in-the-Middle」です。AiTMは、世界的にシェアの高いビジネス系Webアプリケーション(Microsoft365、Google Workspace、各種IDaaS、CRM)を標的にしたフィッシングサイトに組み込まれています。

従来のフィッシングサイトはログインID/パスワードをターゲットにしていますが、AiTMはログイン操作後に発行されるCookie情報を窃取する機能を持っています。Cookie情報があれば、その有効期限内は再度ログイン操作を行うことなくサイトへアクセスできるため、その情報を使って犯罪者は情報窃取などを目的として不正アクセスを行います。

AiTM は、AiTMに耐性のあるパスキー/FIDO2などの認証方式を利用したり、クライアント証明書による認証や条件付きアクセスによってアクセス制限を強化することで防ぐことができますが、SMSやアプリでワンタイムパスワード(OTP)を受信するタイプの多要素認証は容易に回避されてしまいます。ここ数年で非常に多くの不正アクセス被害が出続けている手法のため注意が必要です。

(注)本記事では、国内での用語の使用状況にあわせるため、 人が介在するタイプを「リアルタイムフィッシング」、Cookie を窃取するタイプを「AiTM」と呼称していますが、技術的に厳密な解釈をする場面ではまったくの同義として扱われる場合もあります。

入力しただけで情報窃取される「キーロガー付きフィッシング」

フィッシングサイト経由で情報を窃取する場合、通常であればログインID/パスワードを入力した後、ログインボタンを押したタイミングで犯罪者側に情報が伝わると思われがちですが、中にはブラウザ上に入力しただけで情報が取られる機能がフィッシングサイトに組み込まれている場合もあります。

無料会員登録はこちら

ログインはこちら