ゼロデイ攻撃、餌食は「アップデート」甘く見る人 ソフトウェアの脆弱性突くサイバー攻撃の1つ

単純にセキュリティアップデートを知らないで放置される場合もあるが、業務システムの動作に影響を与えるため、あえてセキュリティアップデートをしない企業も存在する。

似たような理由で、個人ユーザーもアップデートを行わないことがある。使っているアプリが動かなくなるかもしれない、面倒でよくわからないので更新はしない、といった理由で放置される。

アメリカのセキュリティ企業、トリップワイヤが行った2019年の調査では、修正プログラム(パッチ)の適用をすぐに行う企業は9%ほどだった。

つまり攻撃者は、未知の脆弱性を自力で発見するのではなく、脆弱性情報が公開されたら、その情報を利用して攻撃を始める。それは通信事業者や研究機関のセキュリティレポートで、脆弱性情報の公開後に攻撃トラフィックが増える事象を見ても明らかだ。

2021年以降ゼロデイ攻撃が増えた理由

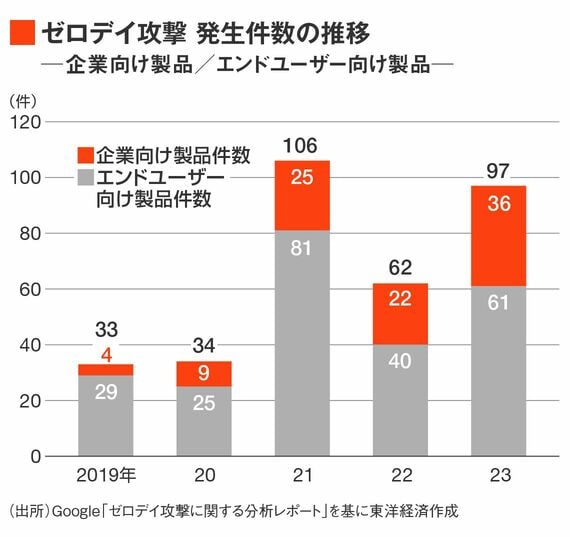

ゼロデイ攻撃の実数の把握は難しいが、攻撃は増えているとみていいだろう。Googleの脅威分析グループ(TAG)は、ゼロデイ攻撃に関するレポートを定期的に発表している。

2024年3月に発表されたレポートでは、TAGが2023年に観測・分析したゼロデイ攻撃は97件。2020年までは30件前後だったものから2021年以降ゼロデイ攻撃が増えている。

ゼロデイ攻撃増加の原因は複数考えられるが、2021年以降の増加は、IoT機器やVPN装置の利用拡大が影響している。Webカメラやルーターなどインターネットにつながる機器の増加とともに攻撃は増加傾向にあったが、コロナパンデミックをきっかけにゼロデイ攻撃の増加に拍車がかかった。

体温測定のためにWebカメラの設置場所が急増したり、オンライン会議やリモートワークが増え、ネットワーク機器市場が拡大したからだ。

無料会員登録はこちら

ログインはこちら