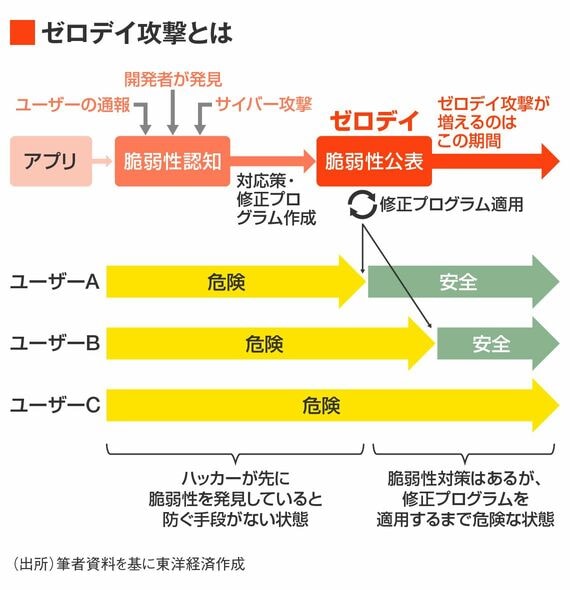

ゼロデイ攻撃、餌食は「アップデート」甘く見る人 ソフトウェアの脆弱性突くサイバー攻撃の1つ

ソフトウェアでは、発見された脆弱性を、修正プログラムや対応策あるいはセキュリティアップデートとともに一般に公開する。ゼロデイ攻撃は、リコールの対策をしていない状態、あるいは対策する前に障害が発生した状態ともいえる。

ゼロデイ攻撃の3つのパターン

こうした「公開されていない未知の脆弱性による」ゼロデイ攻撃を細かくみていくと3つのパターンに分類できる。

1つめは、ハッカーが独自に発見した脆弱性を利用したサイバー攻撃。2つめは、メーカーが発見して修正プログラムを作っている間に、その脆弱性をハッカーも偶然発見しているか、何らかの方法で情報を得て利用されてしまう場合。3つめは、脆弱性が発見され、対策や修正プログラムも公開されているが、知らない、システムが動かなくなるといった理由で修正プログラムを適用していない状態で、攻撃を受けてしまう場合だ。

2. メーカーが認知した脆弱性が対策完了前に利用される

3. 対策が公開されたが、ユーザーが対応していないため受ける攻撃

攻撃者しか発見していない脆弱性は、メーカーもユーザーも対策のしようがない。メーカー側の対策中に攻撃されても同様だ。だが、1と2の攻撃は、実際の発生件数はそれほど多くないと推測される。

推測される、としたのは現実の被害で、どの脆弱性が使われたのかは、被害システムとマルウェアの細部に踏み込んだ解析が必要で、簡単に断定はできないからだ。未知の脆弱性攻撃は、言ってみれば新しい攻撃手法の発見・開発なので、統計情報に表れにくい。

現実のサイバー攻撃で、ゼロデイ攻撃の被害とされるものは、3の脆弱性情報が公開されてからが多いとされる。攻撃者は、セキュリティアップデートが公開されても、ユーザーはすぐに更新しないことを知っているのだ。

無料会員登録はこちら

ログインはこちら