物流停止「社会インフラ」狙うサイバー攻撃の衝撃 名古屋港のランサムウェア被害から学ぶこと

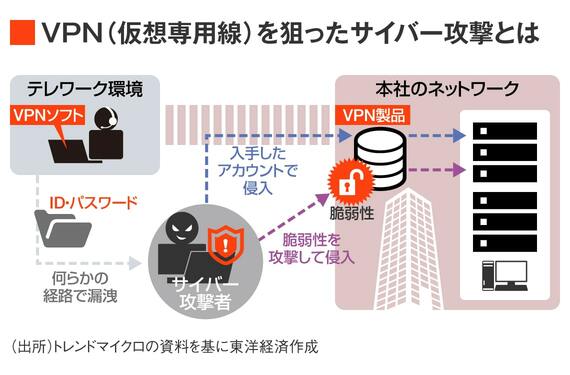

VPNは組織のネットワークに外部から安全にアクセスするための仕組みだ。しかし、海外では2019年前後に「Fortinet」「Pulse Secure(現Ivanti)」「Citrix」「Palo Alto」「F5」などの主要なVPN製品で攻撃に悪用可能な脆弱性が確認された。

さらに、その脆弱性を悪用する攻撃手法が確立し、VPN経由の侵入が急激に常套手段化した。VPNの脆弱性には、マルウェアの実行に悪用可能な脆弱性と、認証情報の窃取に悪用可能な脆弱性の2種がある。

このため、VPN経由の侵入では脆弱性の悪用による直接侵入と、認証突破による不正アクセスが主な攻撃手法となっている。コロニアルパイプラインの事例では、何らかの方法で流出した社員の認証情報が使用され不正アクセスによる侵入を受けた。

名古屋港の事例では、VPNに任意コード実行(ACE)が可能となる脆弱性が存在していたことが指摘されている。

攻撃対象の領域が拡大している

なぜ被害組織のネットワークに狙われやすい弱点が存在していたのか。国内におけるランサムウェア被害事例では、年々アタックサーフェス(攻撃対象領域)が拡大していることが明らかに見てとれる。

2021年のつるぎ町立半田病院の事例では、侵入の原因としてVPNの脆弱性が指摘された。2022年3月の小島プレス、10月の大阪急性期・総合医療センターの事例では、信頼をおいているほかの組織経由での侵入、つまり「サプライチェーンの弱点の悪用」が被害原因となっている。

無料会員登録はこちら

ログインはこちら