物流停止「社会インフラ」狙うサイバー攻撃の衝撃 名古屋港のランサムウェア被害から学ぶこと

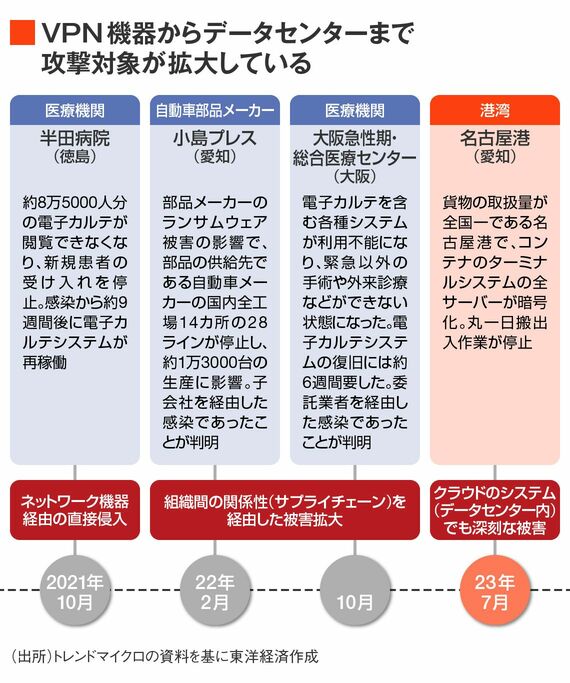

この2つの事例における直接の侵入経路として、小島プレスは子会社、大阪急性期・総合医療センターは業務委託先経由の侵入であったこと、その侵入原因は脆弱なVPNであったことも公表されている。

2023年の名古屋港事例は、データセンターで運用されているシステムがVPN経由で侵害されたものと定義づけることができる。データセンター上のシステムがランサムウェア被害にあった事例は、2023年6月に社労士向けクラウドサービス「社労夢」でも公表されている(侵入原因は未公表)。

このように「VPN経由の侵入」「サプライチェーンの弱点」「データセンター」へとアタックサーフェスが拡大していることがわかる。

サイバー攻撃で社会が停止、個々の組織が認識すべきこと

高度化する昨今のサイバー脅威に備えるために、個々の組織が認識すべきことは、何か。

昨今の被害事例から、ほかの組織経由での侵入・被害発生や、自分たちの組織がほかの組織にとっての侵入口となりえることが示されている。つまり自組織だけの対策ではなく、サプライチェーン全体、ひいては日本全体の中で自組織の存在を認識し、対策を施していくべきだ。

具体的には「ゼロトラスト」、何も信頼しないことを前提としたセキュリティ対策の実装、守るべき資産とそのリスクを把握するための「アタックサーフェスリスクマネジメント(ASRM)」と、ネットワーク内の挙動を多層で可視化し対応するための「XDR(Extended Detection and Response)」の取り組みが重要になるだろう。

東洋経済Tech×サイバーセキュリティのトップページはこちら

記事をマイページに保存

できます。

無料会員登録はこちら

ログインはこちら

印刷ページの表示はログインが必要です。

無料会員登録はこちら

ログインはこちら

無料会員登録はこちら

ログインはこちら