偽造した顔で就職面接? 増額するランサムウェア要求額、偽データを用いた脅迫……2024年の実例に見る「脅威動向」と3つの被害主因まとめ

2025年1月~3月の脅威動向では、PCやサーバーなどのエンドポイントにおける異常な挙動やサイバー攻撃を検知し、迅速に対応するセキュリティソリューションであるEDR (Endpoint Detection and Response)を無効化するツールが広がっていることも確認できた。

EDRセンサーを無効化することで、攻撃者は誰にも気づかれないうちに膨大な量のデータを容易に暗号化することができるようになった。本ツールはRaaSサービス内で売られており、ツールキットの中でも人気となっている。

2024年:攻撃者の成功の裏側とよく使われた戦術

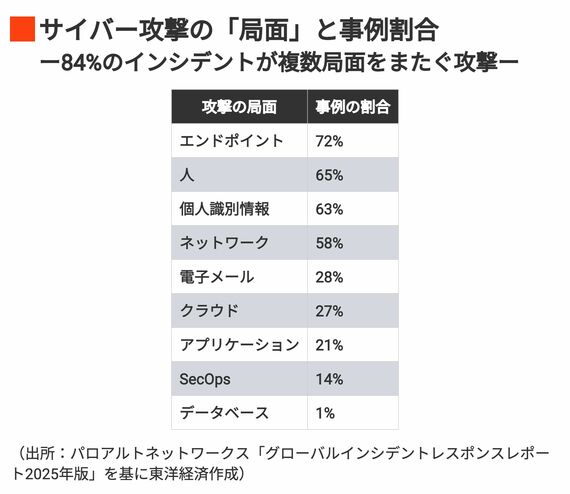

攻撃者側が成功してしまう事案の裏側には、いくつかの共通する傾向があった。特に注目すべきは、攻撃者が多くの局面攻撃(攻撃段階)を仕掛けている点だ。

2024年にUnit 42が対応した事例では、インシデントの84%が複数の局面をまたいでいることが確認されており、そのうち70%で3つ以上の局面にわたる複雑な攻撃が展開されていた。中には、8つの異なる局面を連動させて被害を拡大させたケースも存在する。

さらに、2024年の特徴としては以下が挙げられている。

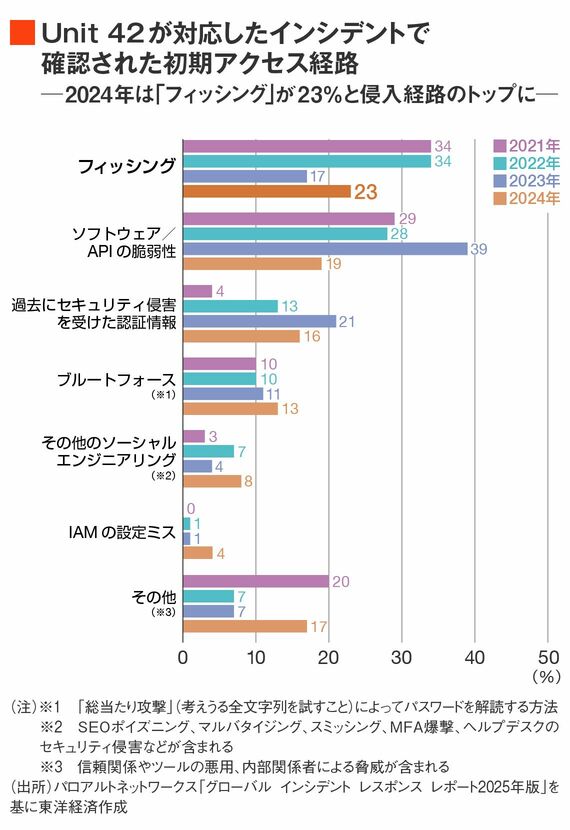

【生成AI】

攻撃者は生成AIを活用して、より説得力のあるフィッシングキャンペーンを展開し、マルウェアの開発を自動化している。Unit 42の管理下で行ったテストでは、AIによってデータ窃取にかかる時間は25分にまで短縮されうることも判明した。2024年はフィッシング攻撃が侵入経路のトップ(23%)となったが、これは攻撃の規模が拡大して、速度も加速化したことで、検知や防御が難しくなったためだと考えられる。

【クラウドやSaaSアプリケーション】

業務のクラウドシフトに伴い、クラウドを貴重なデータのストレージとして信頼する企業も増加している。そこで、機密情報など重要データを窃取するためにクラウドやSaaSアプリケーションへの攻撃が目立つようになった。2024年にUnit 42が対応した事例の約1/3(29%)がクラウド関連であり、要因として多要素認証の欠如、過剰なアクセス権限、脆弱なパスワードや使いまわしが挙げられている。

無料会員登録はこちら

ログインはこちら