アサヒビール「形だけのセキュリティ対策」が招いた大混乱、"基本のキ"でつまずき大規模な障害に…サイバー攻撃から2カ月何が間違っていたのか

まず、どの時点のバックアップが「安全」なのかを見極める必要があります。ランサムウェアは発症のかなり前から潜伏していることが多く、すでに侵入された状態のバックアップを戻してしまえば、「復旧」と同時に再感染させることになりかねません。アサヒGHDでも、攻撃顕在化の10日ほど前から不正アクセスが続いていた可能性が指摘されています。

さらに、ERPのような統合基盤システムは、単にソフトウェアを入れ直せば動くものではありません。各部署の業務フローに合わせた膨大な設定、追加開発されたアドオン機能、他システムとの連携設定などが複雑に絡み合い、「自社仕様」に仕立て上げられています。

これらを一気に再構築し、整合性をチェックしながら段階的に本番へ戻していく作業は、新規導入に匹敵する負荷がかかります。ERP更新プロジェクトが1年近くかかる例が珍しくないことを考えれば、今回のような大規模障害から数カ月でここまで戻していること自体、ある意味では「走りながら直している」状態だと言えるでしょう。

そのうえで現在、ほぼ障害前に近い供給を実現できているのは、効率性を犠牲にしながら紙の伝票・電話・FAXなどを組み合わせた暫定オペレーションを現場が運用しているからだと報じられています。

本来はBCP(事業継続計画)として事前に準備しておくべき「代替手段」を、攻撃後に急ぎ構築せざるをえなかったという、この事実は、ほかの企業にとっても大きな教訓です。BCPはプラン(計画)に終わってはならず、常に実行できる体制を整えておく必要があるのです。

個人情報191万件と「端末に置かれたデータ」

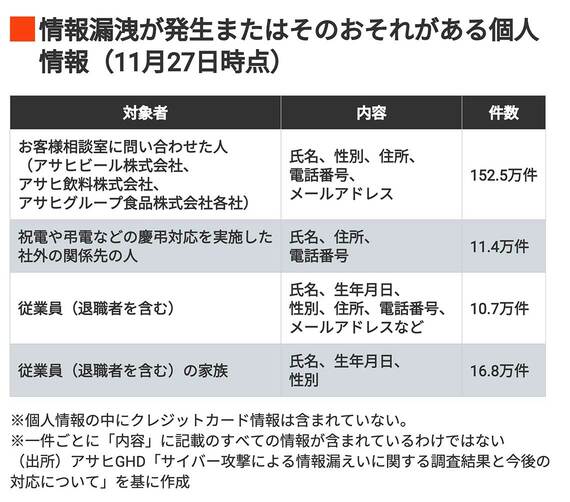

11月27日の発表でもう1つ注目されたのが、個人情報191万4000件が「漏洩した、または漏えいの可能性がある」とされた点です。内訳を見ると、お客様相談室への問い合わせ情報、慶弔対応した関係先、従業員やその家族・退職者の情報などが含まれています。

【2025年12月2日15時35分修正】初出時、情報漏洩の内訳について誤った記述を削除しました。

その一部はデータセンターのサーバに保存されていましたが、問題は「従業員のPC端末内に保存されていた個人情報も含まれていた」と説明されている点です。

本来、個人情報を端末ローカルに保存しないことは多くの企業でルール化されています。しかし、現場の利便性から、エクセルやCSVといった形でPCにコピーされてしまうことは珍しくありません。今回の件は、セキュリティポリシーや規程だけではなく、「運用の現場で本当に守られているか」を監査・是正する仕組みの必要性を改めて浮き彫りにしました。

無料会員登録はこちら

ログインはこちら