充電器が個人情報を抜き取る?「チョイスジャッキング」の衝撃、<わずか0.3秒で全ファイル流出も>【外出先での充電が命取り】になる手法とは

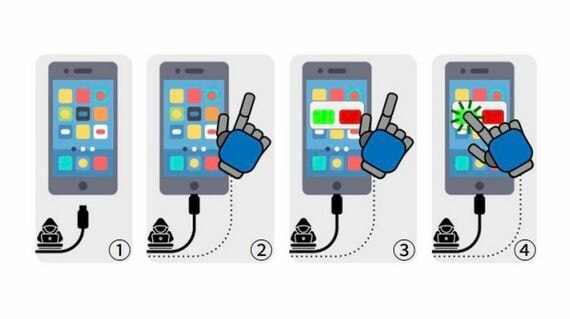

どの手法でも、ジュースジャッキングの対策である「ユーザー確認プロンプト」を巧妙に同意させ、データ通信を可能としている。攻撃実行のためにはスマホが一度でもロック解除されている必要があるが、充電しながら電話をしたり、情報を検索するなどの行動をすることは珍しくなく、その機会が利用されてしまう。

チョイスジャッキングに遭うと、Androidは写真や動画などの個人データの取得だけでなく、永続的なコード実行が可能となる。検証では、チョイスジャッキング攻撃により、Google Pixel 7aでは1.3秒、SamsungのOneUI搭載Androidでは0.3秒未満でファイルの抽出やコード実行が可能となった。iOSでは、写真や動画へのアクセスにとどまるが、iPad Pro(2022年モデル)では、23秒以内に写真やビデオを抽出できたという。

現在は理論上可能な脅威という段階だが、実際に実行されたとしても、この攻撃スピードでは被害に遭ったことを気づけない可能性もある。Androidではマルウェアの影響により、スマホの動作がいつもと異なるなどの現象が起きる可能性がある。その場合は、不要なアプリを削除し、セキュリティ診断を実施するとよい。

チョイスジャッキングに遭わないための対策

研究チームは攻撃手法を各社に通達した。文書が公開された2025年8月14日の時点で、GoogleとSamsungはCVEを割り当て、他のベンダーも修正作業を行っている。AppleはiOS 17.5でUSB接続に対するユーザー認証プロンプトを追加している。

個人でできる対策としては、第一にスマホのOSを最新に保ち、セキュリティ対策を行うことだ。また、外出時には自身のモバイルバッテリーを必ず所有し、カフェや空港などに用意されている公共の充電ポートを使わないようにする。その際、ACコンセントと自身のケーブルを使うとさらに安心だ。もし公共の場で充電しなければならないときも、充電専用ケーブルやUSBデータブロッカー経由で接続する。さらに、充電中はデバイス画面をロックし、スリープ状態にしておくといいだろう。

記事をマイページに保存

できます。

無料会員登録はこちら

ログインはこちら

印刷ページの表示はログインが必要です。

無料会員登録はこちら

ログインはこちら

無料会員登録はこちら

ログインはこちら