「特権ID」管理不足がもたらす企業の甚大な被害 事例に学ぶ、組織内外からの攻撃に備える方法

昨年、国内某大手通信事業者のグループ会社で情報漏洩が発生しました。当該グループのB社は、同じグループのA社のシステム運用・保守を行っていました。そのB社の派遣社員が、A社の顧客データ約900万件を長期にわたって不正に入手し、第三者に販売していたことがわかったのです。

当該派遣社員は、システム保守者とリモート業務者に許可されていたリモートアクセスを経由して対象のシステムに接続し、「システム管理者アカウント」と呼ばれる共有型特権アカウントの1つを悪用して、システムに保管されたデータを入手していたようです。当初A・B両社が、本インシデントについて顧客に対して虚偽の報告を行っていたこともあり、この事案は大きな問題として取り上げられました。

本事例の根本原因はいくつかあると思われますが、中でも次の3つは影響が大きいと推察されます。1つ目は、「特権アカウントの利用者が固定化されており、その利用にあたっての承認プロセスが存在していなかった」こと。2つ目は、「特権アカウントの利用履歴を監査するプロセスが確立されていなかった」こと。最後に、「特権アカウントの利用者が、リモートアクセスのIDやパスワードの運用・保守も担っていたこと」です。

ここから得られる教訓として、共有型特権アカウントを利用する際のアクセス許可を厳格化することに加え、特権アカウントを利用したアクセス履歴の監査を強化したり、リモートアクセスで使うユーザーID・パスワードの保護を強化したりなどといった対策の重要性がうかがえます。

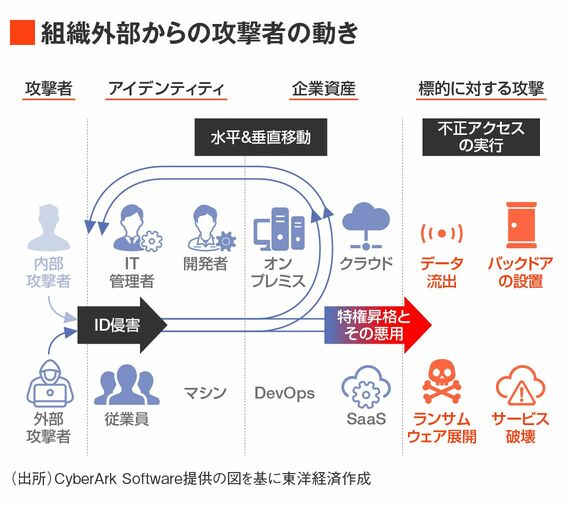

組織外部からの攻撃も、入り口はユーザーIDの侵害から

ここからは、「組織外部からの攻撃」について考えます。外部の攻撃者の動機は、主に「金銭的な利益追求」「情報収集・スパイ活動」「政治的・社会的な動機」「技術的な挑戦や名声の追求」「個人的報復や業務妨害」「社会への不満」「軍事的な目的」などです。

悪意を持った外部攻撃者は、高度な攻撃テクニックや、昨今広がっているサイバー犯罪のサービスモデル(Cyber-crime as a Service)を利用して、企業・組織の貴重な資産(データなど)にアクセスしようとします。近年の攻撃手法は高度化していますが、まずは企業・組織への侵入口として、フィッシング攻撃やソーシャルエンジニアリング攻撃などを通じて、ユーザーが利用しているIDを侵害しようとするのです。

攻撃者は利用者のユーザーIDを侵害した後、社内ネットワーク内の資産に垂直方向・水平方向に移動して侵入や攻撃を行い、より高度なアクセス権限を得る権限昇格を繰り返し行います。そして最終的に、目標とするシステムの特権IDを入手して、ランサムウェア攻撃など実際の攻撃行動に移ります。

無料会員登録はこちら

ログインはこちら