現代の賞金稼ぎ「バグハンター」の知られざる実像 相手はプロ、企業にも正しい付き合い方が必要

一般的なソフトウェアのバグならば、使っている利用者からの報告、システムのエラーログなどから把握することができる。しかし、仕様にない不具合や未知の脆弱性となると、開発元でも発見は簡単ではない。チェックの目は多いほうがよい。

企業にとっては、自社で脆弱性の検証を行う人材やシステムなどの開発コスト・メンテナンスコストを考えたら、市井の専門家の手を借りたほうが効率がよく、報奨金のほうが安くあがるかもしれない。

報奨金は、報告される脆弱性の重要度によって変わる。経営やユーザーに与えるインパクトが大きいほど、高い報奨金が設定される。金額はまちまちだが、1件あたり数百ドルから1万ドルが相場だ。

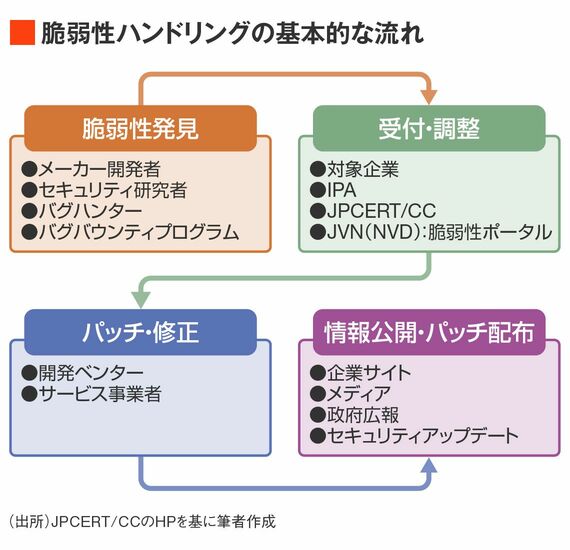

脆弱性ハンドリングの枠組みでは、NVDという世界共通の脆弱性データベースの管理番号ごとに、脆弱性が利用された場合のインパクトをCVSSというスコアで表している。スコアは0~10の間で評価され10が最大インパクトとなる。9~10の脆弱性では、平均して7000ドル以上の報奨金が設定されている。ブロックチェーン業界に絞ると、CVSSスコア9以上の脆弱性の平均報奨金は1万3000ドル以上という調査もある(Standoff365「Bug bounty platforms: global market study」)。

バグハンターには企業側も専門の交渉人を配すべき

賞金が懸かることで、それ目当ての有象無象が集まるリスクも高まる。だから、企業がバグバウンティプログラム(報奨金制度)として実施する場合は、寄せられる情報に対する目利き、情報のスクリーニングはとても重要だ。

相手は、未知の脆弱性を自力で発見できる腕利きのハッカーだ。企業側が対応を誤るとダメージを受けることがある。相手に悪意がなくても、「知らない相手の通報は取り合わない」「情報だけ聞き出しておわりにしよう」などと安易に考えると、逆に脆弱性情報を勝手に公開されてしまうことがある。

善意の通報を足蹴にされたり、利用されそうになれば、怒ったハッカーがリークサイトやメディア、ソーシャルネットワークに情報を公開する。脆弱性が対応されないまま製品やサービスが利用され、消費者がサイバー攻撃に遭うくらいなら、情報を公開して使用をやめさせよう。企業に態度を改めさせようというわけだ。

このようにバグバウンティプログラムは、専門の交渉人を配し、賞金支払いに対する権限とともに正しく脆弱性ハンドリングに組み込まれる必要がある。バグや脆弱性の修正コストが下がるからと安易に実施すべきものではない。

企業側に高度なスキルや専門性、潤沢な賞金予算がない場合、コンテスト形式のバグバウンティプログラムを利用する方法がある。

無料会員登録はこちら

ログインはこちら