ほぼ例外なく「パスワードは漏れている」、なぜ?パスワードにまつわる俗説を検証“正しい管理”にアップデートするには

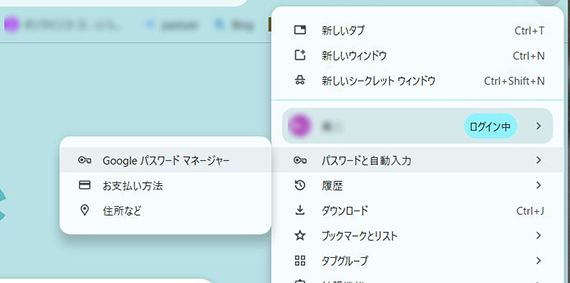

OSやブラウザもパスワード管理機能を実装しており、パスワード情報を安全かつ効率よく管理してくれる。

ブラウザのパスワードマネージャは、接続URLごとのアカウント情報とパスワードを覚えてくれて、強度の高い複雑なパスワードを暗記せずともログインをアシストしてくれる。パスワードを設定するときは、ランダムかつ強度の高いパスワード文字列を自動生成してくれる機能もある。これらの機能を活用して使いまわしを避けるようにする。

2FAとデバイス認証は必ず設定しておきたい機能

パスワードによる認証はもはや限界があるとして、新しい認証方式の採用も進んでいる。1つは多要素認証という方式だ。もう1つはパスキーや生体情報を使ったデバイス認証方式だ。

これらの方法は、なりすまし、アカウントの不正利用、サーバーハッキングへの対策として効果が期待できるものだ。積極的に設定・活用していくべきだろう。

多要素認証とは、本人確認時に2つ以上の認証情報を利用する方式をいう。本人確認時に免許証のほかに保険証やパスポート、マイナンバーカードなど複数の書類が求められることがある。同様に、ログイン時にログインパスワードのほか、第2パスワードやワンタイムパスワードを求めるサイトが増えている。

第2パスワードをあらかじめ設定する方式は、認証情報を記憶に頼るという点でパスワードと同じ問題を孕むことになるが、SMS、メールなどでワンタイムパスワードや認証コードが送られてくる方式は第2パスワードより安全と言える。

攻撃者がログインパスワードを入手、解読していても、認証コードの受信・確認には、本人が持っているスマートフォンやメールアカウントが必要になるため、なりすましを防ぐことができるからだ。

同じ理由で、いつもと違うPCやスマートフォン、アプリなどからログインがあった場合の通知設定、アカウント情報に変更があったときの通知設定は必ずONにしておく。ログイン試行やなりすましによる不正な操作が行われた場合、本人が気づくことができる。その時点でパスワードを変更したり、サイトや警察等へ通報したり対策もとれる。

もはや、ログインパスワードだけで認証するシステムはセキュアでないともいえる。使っているサービスやサイトが、2FAやログイン通知設定に対応していないならば、漏洩リスクが高いサービスと自覚したうえでの利用が求められる。

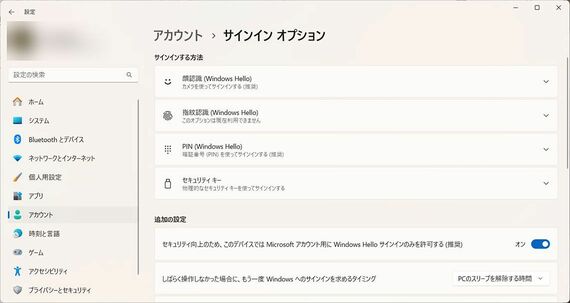

スマートフォンやPCにパスコード、指紋認証、顔認証でデバイスロックを解除する機能が備わっているものが増えている。スマートフォンではほぼすべての機種が対応しているだろう。これもパスワード認証を補強するセキュリティ対策として有効だ。

パスキーは4桁から6桁程度の数字が使われることが多い。数字の6桁くらいではすぐに解読されるのでは? という心配があるが、デバイス側でパスキーの試行回数は3~5回程度に制限されている。総当たり攻撃のリスクは低くなっている。顔認証も3Dでの認識、眼球の検出などを行っているので写真など持っていてもハッキングは簡単ではない。

また、パスキーや生体認証は、あくまでデバイスハードウェアへのアクセス、ロック解除に使われるもので、パスキーや顔や指紋の情報は、デバイス内の特殊な領域に保管される。通常のアプリからはアクセス不可能に作られており、サーバー上のパスワード情報でもないので、ネットワーク経由のサイバー攻撃はほぼ届かない。

仮に攻撃者がパスキーを知っていても、デバイスそのものを手元に持っていないと意味がない。

このように、パスキーや生体認証でロック解除されたデバイスは、かなりの信頼性で本人認証が行われていると判断できる。このPCやスマートフォンからのアクセスは、攻撃者のPCやスマートフォンからのなりすましでないとみなせる。

Authenticatorや認証アプリを使ったログインシステムがある。これもログインパスワードだけに依存しないセキュアな認証方式と言える。

認証アプリに対応したサイトは、ワンタイムパスワードや認証コードをSMSやメールに送るのではなく、利用者によってデバイス認証されたスマートフォンのアプリと通信を行う。利用者は認証アプリの画面でワンタイムパスワードや認証コードを確認してログインを行う。SMSやメールには脆弱性が存在し、認証コードなどが漏洩する可能性がある。認証アプリは、デバイス認証されたスマートフォンごとに設定され、それを保持していないとログインに進めない。

つまり、ワンタイムパスワードを受け取るデバイス、Authenticatorや認証アプリをインストールするデバイスを、自分のパスキーや顔認証でロック解除できるスマートフォンに設定しておくと、SIMハイジャックやなりすましによるアカウントの不正利用のリスクを減らすことができる。

以上、パスワード管理についてさまざまなポイントを解説した。一部繰り返しになるが、最後に要点をまとめると、以下のようになる。

・弱いパスワードの使用、複数サービスでのパスワードの使いまわしは避ける

・メモやパスワードマネージャなどを活用すべし

・2FAや通知設定はかならずONにする

・パスキー、生体認証でデバイス認証を行い、2FAやワンタイムパスワードと連動させる

・AuthenticatorはSMS受信のワンタイムパスワードより安全

これらのポイントに注意して安全なインターネットアクセスを実践してほしい。

記事をマイページに保存

できます。

無料会員登録はこちら

ログインはこちら

印刷ページの表示はログインが必要です。

無料会員登録はこちら

ログインはこちら

無料会員登録はこちら

ログインはこちら