誰もが信頼している製品・サービスに潜む脆弱性 まさかの「アップデートしたら感染」する事例も

以前から脆弱性を生まないための脅威分析やセキュアコーディング技法などはありますが、それでも防ぎきれず、多くの場合は製品提供後に脆弱性が見つかって慌てて対処する形になります。

そのため今は、「脆弱性が見つかった後の対処が大事」と言われます。見つかった後で脆弱性をどのように修正しユーザーに届けるのか計画を立てておく必要があり、その計画を実行できる体制を内部に作ることが極めて重要です。

守るべきものにどのようなリスクがあるか確認しておく

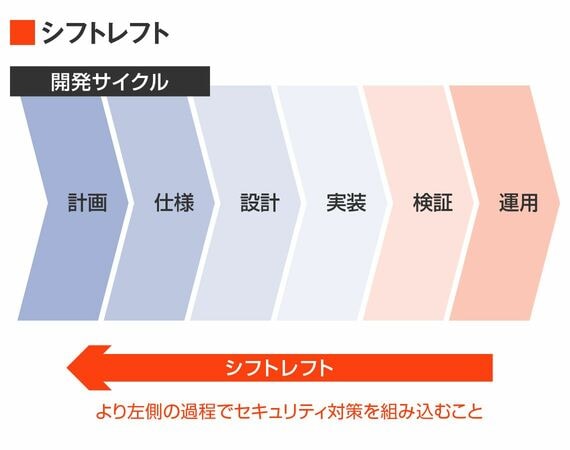

――アジャイル開発やDevOpsなどの新しい開発、運用では、「シフトレフト」でセキュリティ対策をすべきとの話もありますが。

福本:開発プロセスの早い段階からセキュリティ対策をする「シフトレフト」が注目されていますが、開発の世界ではかなり前から言われていたことです。開発リソースが十分にない場合、とりあえず製品を作って公開し、脆弱性が見つかってから対処するケースも多いでしょう。

しかし、設計段階であれば容易に対応できたものでも、後から対応すると手間もコストも大きくかかってしまいます。さまざまな研究でも、後から対処するほうがコストは増えるとの結果があります。JPCERTで開発企業などにセキュア開発を紹介する際も、シフトレフトの考え方を普及させようとしているところです。

――開発の現場では日々どのようなことを意識すればよいのでしょうか。

佐々木:発見される脆弱性のすべてが、ゼロデイ攻撃のようにすぐに悪用されるわけではありません。多くは情報公表後に速やかに対処すれば、大きな事故は防げます。そのためには、修正プログラムの適用、問題発生時のセキュリティ専門機関やセキュリティ企業との連携など、対処の手順を想定しておく必要があります。

福本:素早く対処するためにも、製品やサービスの中で守らなければいけないものが何かは明確にしておきたいです。例えば顧客の個人情報のように、絶対に守らなければならないものにどのようなリスクがあるかをあらかじめ把握しておくのです。

ユーザー企業だけでなく、専門組織も標的になる

――製品ベンダーや開発側、さらにセキュリティ専門組織などが攻撃された事例はありますか。

佐々木:有名なものに、2020年に発生したアメリカのSolarWinds社の事件があります。同社の製品アップデートサーバーが侵害され、Orionというソフトウェアのアップデートファイルを通じ、世界中の組織にバックドア(システム内部に不正侵入するための入り口)がインストールされました。

また国内では、富士通が運営するプロジェクト情報共有ツール「ProjectWEB」の情報漏洩の事例があります。富士通はセキュリティに特化した専門企業という枠ではないですが、SI企業として大規模なITシステムの開発などを請け負い、セキュリティ対策や監視サービス、SOC(Security Operation Center)サービスなども提供しています。そんな企業のサービスが侵害され、顧客の情報が漏洩しました。

無料会員登録はこちら

ログインはこちら