「子どもを学校へ送り、ジムに通う…」ランサムウェア犯罪者の素顔、攻撃グループの内部チャット20万件が暴いた日常"まるで会社のよう"

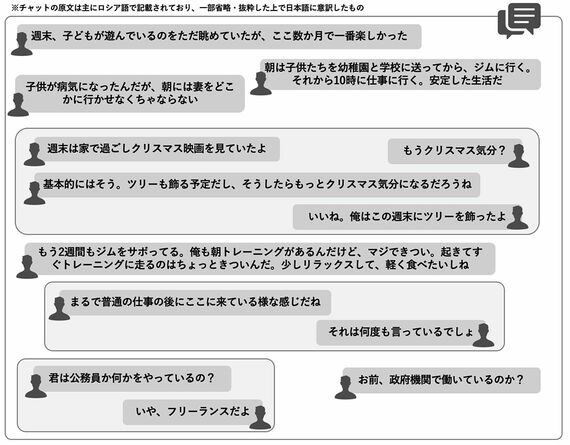

流出ログには、攻撃メンバーらの日常的な家庭生活(子育てや家族との時間)や健康管理への関心など、プライベートな様子がうかがえるやりとりが多数記録されていた。表の職業への言及も見られ、二重生活を送りながらサイバー犯罪に従事している実態が浮かび上がる(画像:筆者提供)

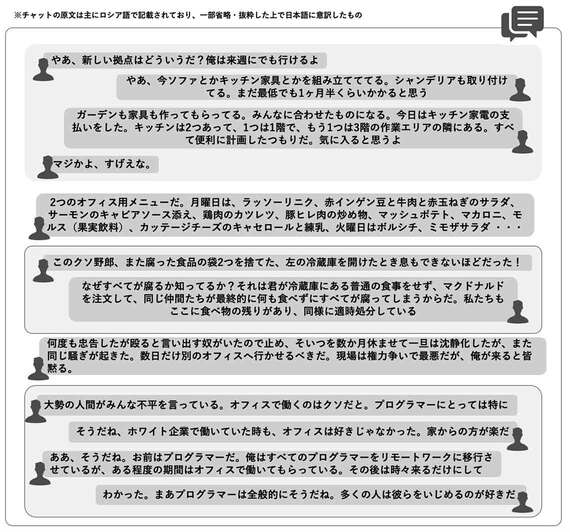

攻撃グループは複数の物理的なオフィスを構え、対面でも活動していた様子がうかがえる。快適な職場環境を整え、1週間分の豪華な献立を決める会話も見られた。一方で、一般企業と同様に働き方の課題も議論されており、特にリモートワークを好むプログラマーに上司が対処する場面も記録されていた(画像:筆者提供)

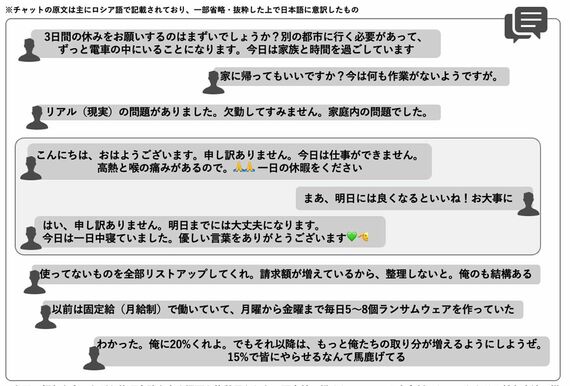

上司の顔色をうかがいながら休暇申請を出す場面も複数見られた。固定給で働くケースのほか歩合制のケースもあり、給与交渉の様子も記録されていた。こうしたパワーバランスや組織運営は一般企業とさほど変わらない(画像:筆者提供)

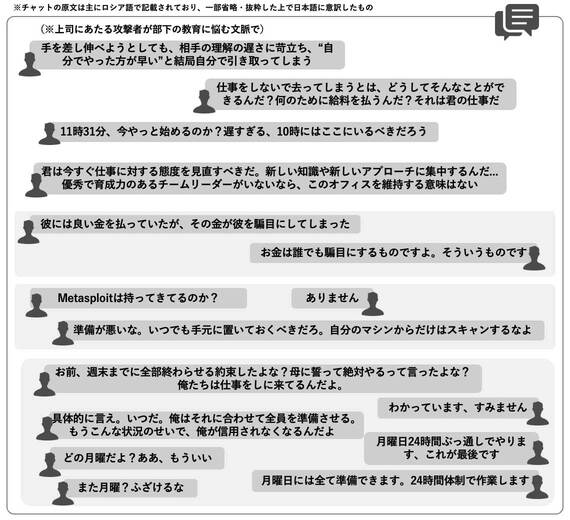

リーダー層にはさまざまな葛藤が見られた。部下の勤務態度への不満や、組織内のリーダーシップ不足への懸念などが記録されている。仕事の遅い部下への叱責や指導など効率・業績重視の姿勢が見られ、業務規律への強い意識や組織内評価への焦りもうかがえる(画像:筆者提供)

※外部配信先ではハイパーリンクや画像がうまく表示されない場合があります。その際は東洋経済オンラインでご覧ください

「見込み客を調べる」ツールで標的を選定していた

こうした一般企業のような組織運営と合理性は、攻撃の実務にも一貫している。

標的の選定で彼らが活用していたのは、ZoomInfoという正規のビジネス情報サービスだ。本来は営業担当者が見込み客を調べるためのツールだが、攻撃者はこれを標的選定に悪用していた。

ZoomInfoには売上高、従業員数、組織図、財務分析に加え、経営層や主要従業員の役職、連絡先が整理されている場合もある。

これらを一目で把握できれば、要求する身代金の上限を効率よく見極められ、交渉も有利に進められる。チャットには、多数のZoomInfo利用記録が残されていた。

トピックボードAD

有料会員限定記事

ビジネスの人気記事

無料会員登録はこちら

ログインはこちら