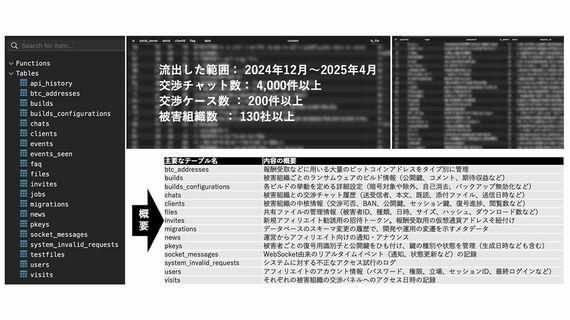

ハッカー集団の内部情報が漏洩、4000件超のランサムウェア"身代金交渉記録"が示す「支払いの現実」と狙われた組織に共通する弱点

2025年、ランサムウェア攻撃グループの内部データが相次いで流出する異例の事態が起きた。2月にはBlackBasta、5月には世界で最も悪名高いLockBitの内部データベースが暴露されている。

LockBitの流出データには、130社以上の被害組織との身代金交渉記録が4000件以上含まれていた。通常は外部から見えないやり取りが丸ごと露呈した、非常に珍しいケースである。

筆者がこれらのデータを徹底分析して見えてきたのは、身代金を「払えば解決できる」という期待も、「絶対に払うな」という一律の主張も、どちらも現実の複雑さを捉えきれていないという事実だ。

支払い以前に、「交渉」そのものに関わるべきではないという見解もある。これも重要な方針の1つだ。しかし、その観点から交渉の実態に関する情報まで遮断してしまうと、攻撃側の戦略も被害組織が置かれる現実も見えなくなる。

交渉の先に何が起きるかを知ったうえでの方針と、知らないままの方針では、備えの厚みが違う。ここでは、4000件を超える交渉記録から明らかになった身代金交渉の実態を解説する。

支払いは「解決」を意味しない

身代金を支払っても復旧できない、攻撃者の約束は守られない——こうした話は一般論としてよく語られるが、一次情報で確認できる機会は少ない。今回の流出データを分析すると、そうした事態は現実に繰り返し起きていた。

無料会員登録はこちら

ログインはこちら