ハッカー集団の内部情報が漏洩、4000件超のランサムウェア"身代金交渉記録"が示す「支払いの現実」と狙われた組織に共通する弱点

まず、暗号化されたデータを元に戻す復号の問題だ。支払い後に復号できたケースは確かに存在する。しかし一方で、ある企業は支払ったにもかかわらず、5万件超のファイルが復号できない事態に陥った。攻撃者は「ウイルス対策ソフトの干渉だ」と責任転嫁を繰り返し、問題は未解決のまま終了した。

約束の不履行も確認できた。複数の組織が支払い後に「チャット記録を削除してほしい」と依頼し、攻撃者は「削除する」と明言。しかし今回流出したデータベースには、それらの記録がそのまま残っていた。攻撃者の約束に信頼性はなく、支払いによる隠蔽は不可能と考えるべきだ。

支払い後も復号手順の確認やトラブル対応は続く。支払い前の3倍以上の時間を要した事例もある。支払いは「終わり」ではなく、長く負荷の高い対応の「始まり」となり得る。

攻撃者らは「会社」さながらに動いていた

交渉記録を分析すると、攻撃者側の初動は平日に集中していた。夜な夜な気まぐれに動くハッカーのイメージとは程遠く、組織的に運営されたビジネスの印象を受ける。

一方で窓口担当者の質には差があり、丁寧に対応するケースもあれば、担当者に権限がなく上位者待ちで数日遅延する、説明が不十分で話が進まない、といった状況も多かった。

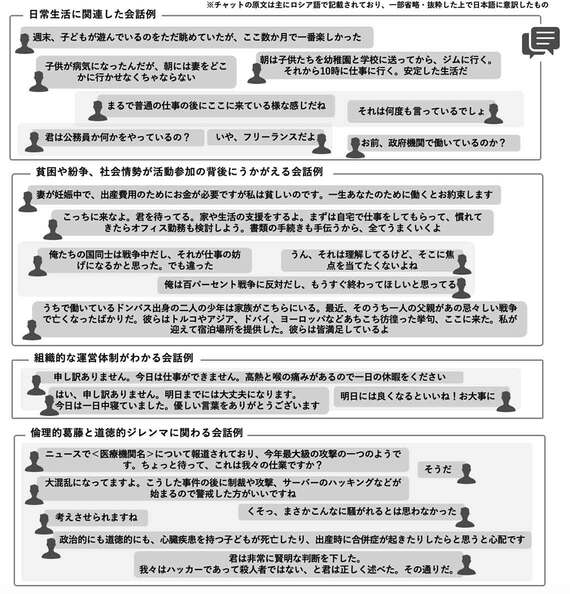

なお、組織的な運営の実態は、2月に流出したBlackBastaの内部チャットからも裏付けられ、さらに生々しい実態が記録されていた。メンバーの中には表向き合法的な職業に就き、家庭を持ちながら犯罪活動に従事していた者もいた。

子どもを学校へ送り出してから活動を始め、(犯罪組織の)上司の顔色をうかがいながら休暇を申請し、仲間へ愚痴や相談をし、時折給与アップの交渉をする——。そこには一般企業と何ら変わらない日常があった。

◎BlackBastaから流出した内部チャットに記録されていた会話の一部

交渉記録からは攻撃者が用いる具体的な戦略も浮かび上がる。まずは被害組織の支払い能力の事前調査だ。「あなたの売上から見ればこの額は大きくない」と主張するケースが複数確認できた。サイバー保険の契約書を盗み出し、保険上限に金額を寄せてきた例もある。保険は被害緩和の手段だが、管理を怠れば攻撃者にとっての価格表になりかねない。

時間的プレッシャーも常套手段だ。「48時間以内なら割引」「今決断すれば半額」といった提示で即決を迫り、冷静に状況を把握する時間を奪う。

無料会員登録はこちら

ログインはこちら