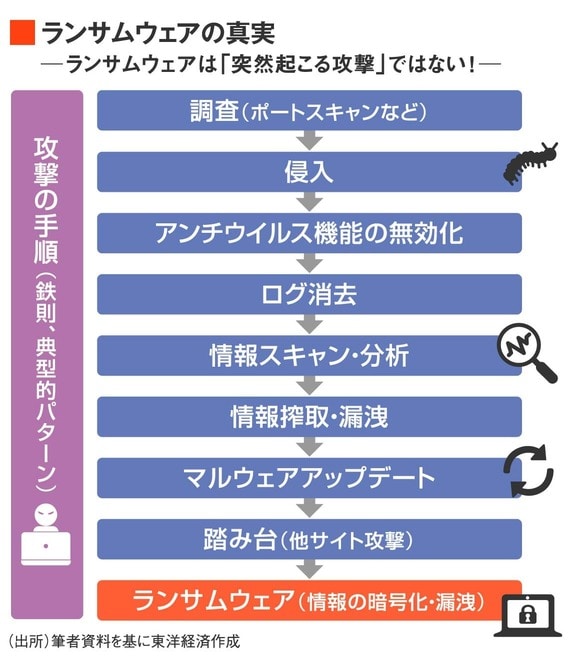

ランサムウェアは何カ月も潜伏するのがフツー《アスクルとアサヒGHDへの「サイバー攻撃」》対策していたのに被害・・・どこに隙があったのか

アスクルの発表によれば、最初の不正侵入は6月5日とされています。つまり、システム障害が顕在化するまで、約4カ月もの間、攻撃者は社内ネットワークに潜伏していた可能性が高いのです。

この間、攻撃者は何もせずに待っていたわけではありません。自分たちの存在を隠しながら、社内のシステム構成を調べ、重要な情報や管理者権限を探し続けていたと考えられます。

この点は、9月に発生したアサヒグループホールディングス(以下、アサヒGHD)のサイバー攻撃ともよく似ています。アサヒGHDの場合も、システム障害が発生する約10日前から不正侵入が行われていたと説明されています。侵入期間の長さこそ異なりますが、「侵入→潜伏→内部探索→最後に暗号化」という流れは、ほぼ共通しています。

攻撃者の目的は「暗号化」ではない?

ここで強調しておきたいのは、攻撃者の本当の目的は「データを暗号化すること」そのものではない、という点です。確かに「ランサムウェア」という名称が示す通り、ランサム、すなわち身代金を得ることが目的の1つであることは間違いありません。

しかし、システム障害を引き起こす暗号化行為は、もはや主目的というよりも「脅しの手段」に近い存在になっています。

一部の専門家や、システム復旧を生業とする業者の中には、「RaaS(ランサムウェア・アズ・ア・サービス)は一種のビジネスであり、それを成立させるためには、身代金を支払えば復旧できるという信頼関係が必要だ」と説明する人もいます。

無料会員登録はこちら

ログインはこちら