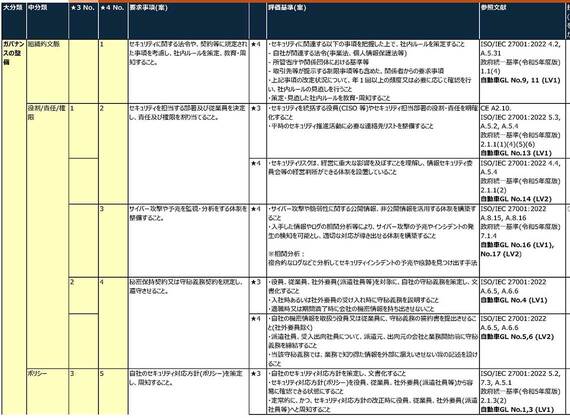

「★3」が最低限の基礎水準、2026年度スタート"サプライチェーン強化に向けたセキュリティ対策評価制度"今から中小企業がやっておくべきこと

次に、運用として残る証跡を意識します。★3でも、方針や手順が文書化され、教育が実施され、バックアップが取得され、復旧の手順が説明できる状態が求められます。

★4を見据えるなら、ログを取るだけで終わらず、見ているかどうかが問われます。自社でSOC(セキュリティ運用センター)を持つ企業は多くありません。外部の監視サービスを使う判断も含め、検知と初動の設計を早めに固めたほうが、審査直前に慌てずに済みます。

最優先は「パッチ」と「ID」の管理

具体的な防御策として、村田氏が「これだけはやってほしい」と強調するのが、脆弱性管理(パッチ適用)とアカウント管理です。

「脆弱性が適切に対処されていれば、今のサイバー攻撃の7〜8割は防げるというデータもあります。逆に言えば、被害の多くは既存の脆弱性を突かれたものです。VPN装置や外部公開サーバーなど、外から見える部分のパッチは最優先で当ててください。『どれを当てて、どれを当てないか』を判断するコストをかけるくらいなら、全部当ててしまったほうが安上がりで安全です」(村田氏)

また、アカウント管理も見逃せません。パスワードの使い回しをしないこと、そして可能なら二要素認証、できればパスキーを導入することをお勧めします。基本中の基本ですが、被害を防ぐ効果は絶大です。また、コストと運用のバランスを考える上で、オンプレミス(自社運用)へのこだわりを捨てることも重要な戦略になります。

「基幹業務システムなどをオンプレミスで持つことは、セキュリティパッチの適用を含め、すべての責任を自社で負うことを意味します。安く済むと思われがちですが、管理コストを考えると割に合いません。クラウドサービスを使えば、パッチ当てなどのセキュリティ対策はベンダーがやってくれます。中小企業が自前でメンテナンスの人員を確保するより、クラウドの利用料を払ってプロに任せたほうが、結果的に安くて安全な場合が多いのです」(村田氏)

中小企業は特に、公的な支援策を前提に進めることが重要です。例えば、IPAが安価で信頼できる民間サービスを選定・紹介している「サイバーセキュリティお助け隊サービス」や、セキュリティツールの導入費を補助する「IT導入補助金(セキュリティ対策推進枠)」など、具体的な選択肢が用意されています。社内で完結させる発想より、こうした外部リソースを組み合わせて工程を組むほうが、継続運用まで到達しやすいでしょう。

「サプライチェーン強化に向けたセキュリティ対策評価制度」は、企業の努力を見える化するための共通言語として設計されています。質問票が乱立する現場を整理し、過不足のないセキュリティ対策投資につなげる狙いがあります。

26年度の制度開始を見据えると、25年から26年前半は、準備の優先順位を決める期間になります。まずは★1・★2で土台を固め、★3で運用の形を作り、必要な企業は★4に向けて証跡が積み上がるように回し始める。星を取る行為そのものより、取引先に説明できる運用が回っているかどうかが、結局は一番の信用になるのです。

記事をマイページに保存

できます。

無料会員登録はこちら

ログインはこちら

印刷ページの表示はログインが必要です。

無料会員登録はこちら

ログインはこちら

無料会員登録はこちら

ログインはこちら