日本企業へのサイバー攻撃が激化する真因とは? 国家も絡む"認知戦"に…米セキュリティ専門家「日本の状況は非常に怖い」

――脆弱性を探している犯罪者もいるということですね。

サマニ:犯罪者だけとは限りません。脆弱性のリサーチ機関を持っている国家もありますし、リサーチを外注するケースもあります。また私たちは、スパイウェアを国家に販売していた企業も調査しています。

国家によっては、それを自国の市民を監視するために使っていました。怖いですよね。ここで念頭に置くべきことは、サイバーは戦争にも使われるということです。

――ランサムウェア攻撃の起点となるのは、以前はフィッシングなどのメール経由でしたが、最近はVPNなどのネットワーク経由が増えているようです。最新のデータではどうなっていますか。

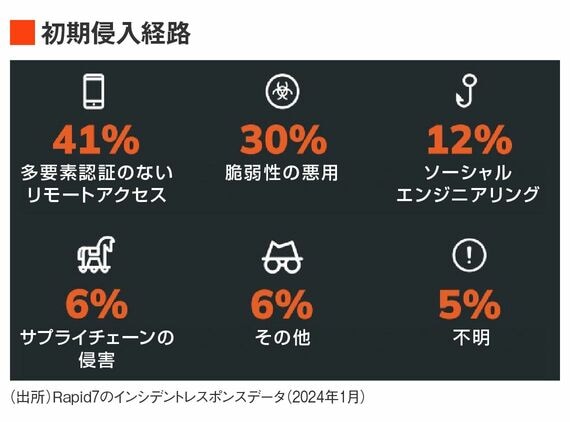

サマニ:最新の脅威レポートでは、MFA(多要素認証)を使用していないリモートアクセスが41%、脆弱性の悪用が30%、ソーシャルエンジニアリングが12%となっています。

リモートアクセスは、過去の漏洩情報やフィッシングなどにより入手した認証情報(IDとパスワード)が使われます。脆弱性の悪用はVPNなどが該当します。

攻撃されうる箇所が増えてしまった

――注目する攻撃手法はありますか。

サマニ:企業で一番の懸念点となるのは、アタックサーフェス(攻撃されうる面)の拡大です。

例えば、個人で利用しているLinkedInのプロフィールはユーザーの管理下にあり、企業からは見ることはできません。しかし、従業員が会社のPCやWi-Fiを使ってLinkedInへアクセスすると、その通信を傍受されて情報を所属企業への攻撃に悪用される可能性があります。

無料会員登録はこちら

ログインはこちら