フリーWi-Fiに潜む危険?リスク認識と対策は URLや速度に留意、設置側もメンテナンス必須

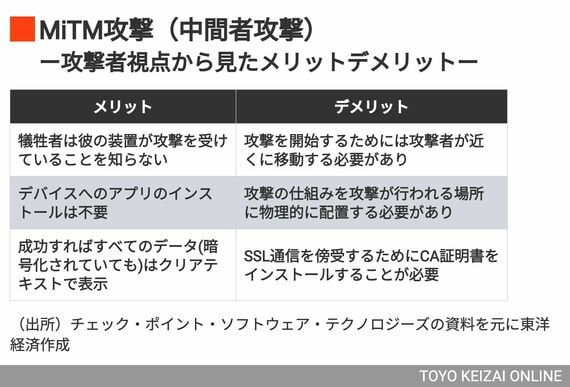

そのため、攻撃者は利用者にかなり近く寄る必要があります。オーストラリアの空港の例でも、攻撃者は実際に空港まで出向き、ターゲットに近寄らなければなりませんでした。物理的に距離を詰めるのは、どこでも実現できることではありません。

――双子の悪魔によるフリーWi-Fiへの攻撃は増えていますか。

急増しているわけではありません。物理的に近寄るという条件下で、そう簡単には攻撃を実現できないのです。例えばカフェのような場所で仕掛けるには、攻撃者がしょっちゅう来店する必要があり、怪しい動きをすればすぐに疑われてしまうでしょう。

しかし、Wi-Fi利用のリスクに関するフォーブスの調査などを見ると、何らかの情報を詐取された人の半分以上が、パスワードのないフリーWi-Fiに接続しているときだったという回答もあります。フリーWi-Fiへの攻撃は劇的に増えてはいませんが、被害は確実にあると言えそうです。

URLが「https」から「http」に変わっていたら要注意

――フリーWi-Fiの中間者攻撃に、利用者はどう対処すればいいのでしょうか。

フリーWi-Fiに接続したユーザーには、利用したいサーバーやサービスがあるはずです。現在ブラウザから接続する際は、暗号化されたHTTPS通信を使うのが普通です。HTTPSで接続していれば、仮に偽のアクセスポイントに接続しても、通信が暗号化されているため攻撃者はユーザーが入力したIDやパスワードなどの情報を見ることができません。

これに対し、中間者攻撃にはSSLストリッピングという手法があります。暗号化されているHTTPSの接続を、ユーザーが利用しているコンピュータにネゴシエーションして、暗号化されていないHTTPに勝手に変えてしまうのです。ユーザーは無意識のうちに安全でない方法で接続していることになり、攻撃者に通信内容が盗まれてしまいます。

攻撃を見極めるには、ブラウザのURLがHTTPSから始まっているかを都度確認する必要があります。SSLストリッピングが使われると、いつの間にかURLの冒頭がHTTPになっているはずです。とはいえ、これに気付くのはやや難しいかもしれませんね。

無料会員登録はこちら

ログインはこちら