サイバー攻撃、被害公表のあり方に「正解」の道筋 被害組織の批判ではなく対応の適切な評価へ

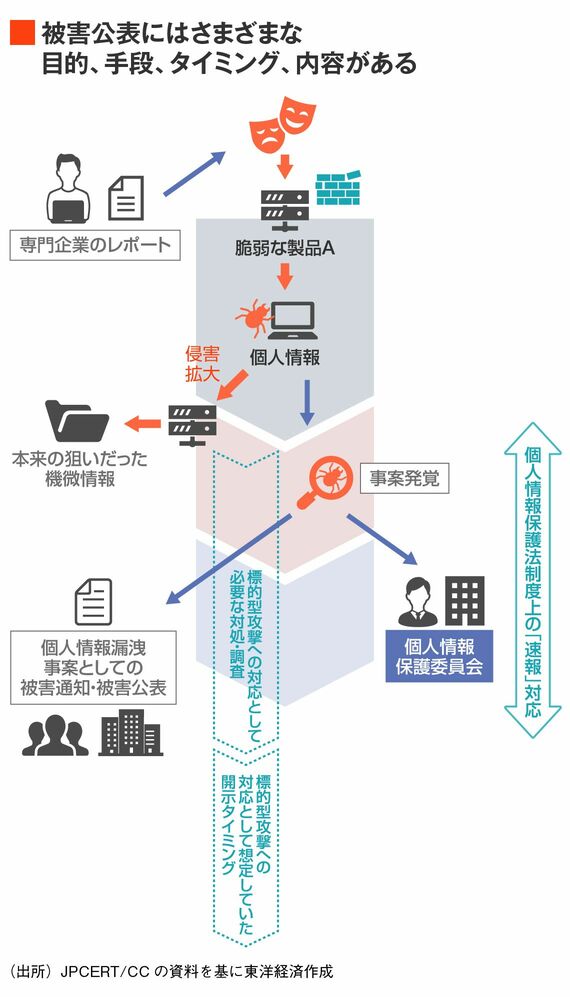

例えば、攻撃者の目的が、企業が持っている先端技術情報だったとしよう。ただ、侵害拡大経路で、たまたま個人情報が保存されていたシステムを経由したとする。

こうなると、インシデント対応としては、まず個人情報保護法に基づく速報対応(3~5日以内)と、影響を受ける個人などへの通知または公表を行うことになる。

他方で、今回攻撃に遭った「製品Aの脆弱性を悪用する標的型サイバー攻撃の可能性について」と指摘するレポートをセキュリティ専門企業が公表していたとする。

すると、別の第三者が「被害企業は、製品Aを脆弱なまま使っていたのではないか。もしかしたら、セキュリティ専門企業が指摘していた標的型サイバー攻撃に遭って、個人情報だけではなく機微情報が漏洩した可能性がある」と考える。

なぜなら最近では、ShodanやCensysといったIoT検索サービスを使えば、どの組織がどういう製品をどういう状態でインターネットに面して稼働させているかがわかるからだ。

被害組織は、あくまで法令に基づく個人情報漏洩事案の公表を行っただけなのに、ステークホルダーやメディアは「脆弱性を悪用されて、もっと社会的に大きな影響のある機微な情報を窃取されたのでは?」と推測する。つまり双方で被害情報の扱い方にギャップが発生してしまうのだ。

情報の非対称性を埋めること

このケースでは、制度上の課題や未公表被害の調査、報道等での扱いなど、さまざまな課題が複雑に組み合わさっていて、すぐに被害組織と被害情報を受け取る側との情報の扱い方のギャップを解消することは難しい。

だが、まずはそのギャップによる“摩擦”を減らせるのではないか。

例えば、昨年8月に内閣サイバーセキュリティセンターが攻撃被害を公表した際に、原因を「セキュリティ上の理由」により開示しなかった点に批判が出た。

無料会員登録はこちら

ログインはこちら