【総まとめ】<フィッシング・Infostealer>個人や企業の抜本対策は?ログインは「ブックマークか公式アプリ」、ダミー認証情報で脅威を事前想定

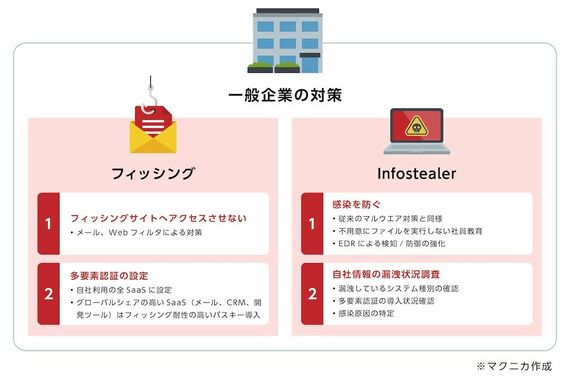

自社で利用するグローバルシェアの高いSaaS、特に、2回目の記事で紹介したAiTMなどの高度なフィッシングのターゲットになりやすい「クラウド型のメールサービス」「顧客情報管理を行うCRM」「開発ツール」については、ワンタイムパスワードやアプリでの承認などの多要素認証ではなく、パスキーなどのフィッシング耐性の高いFIDO2に準拠した認証方式の導入をおすすめします。

難しい場合は、デバイスの状態・アクセス場所・利用アプリなど任意の基準を設けて、サービスにアクセスできる条件を厳しくする「条件付きアクセス機能」の設定や、「クライアント証明書」による認証を行うことも、犯罪者の不正アクセスを防ぐために有効です。

Infostealerについては、自社端末への感染を防ぐ観点では、従来のマルウェア対策と同様で特別なことはありません。しかし、Infostealerは数年前から急激に流行しているマルウェアであり、すでに自社の端末が感染していて、過去に何らかの情報が漏洩しているという可能性もあります。

特に、国内外に拠点を持ち、社員数も多い企業ではそのリスクが高まるため、過去に一度も自社の漏洩状況調査をしたことがないのであれば、一度調査してみるのがいいかもしれません。ただ、Infostealer経由でダークウェブ上に漏洩した情報を調査するのは、各企業が独自で行うには極めて困難なため、セキュリティサービスベンダなどから提供されているダークウェブ調査サービスの利用をおすすめします。

調査後は漏洩件数自体には一喜一憂せずに、自社の特に重要な資産(メール、VPN、CRM等)へのログイン情報が漏れていないか、漏洩が確認されたシステムで多要素認証が設定されているかを確認するとともに、漏洩原因を特定して再発防止を検討してください。

ダミーの認証情報で事前に脅威シナリオを検討しておく

証券会社をはじめ、一般消費者に対して何らかのWebサービスを提供している事業者であれば、自社社員がフィッシング被害を受けないための対策だけでなく、自社サービスをかたるフィッシングサイトの調査も行うことが望ましいです。

自社サイトをかたるフィッシングサイトが存在するかどうかの調査に加えて、万が一それが発見された場合は、実際にサイトへアクセスし、ダミーで作成した「有効なログイン情報」を投入し、そのフィッシングサイト上でどのような情報が収集されているかを確認します。

完全なダミーではなく、正規の有効な認証情報を用いる理由としては、入力情報は犯罪者によってチェックされており、不正な認証情報だと次の画面に遷移しない構造になっていることも多いためです。

無料会員登録はこちら

ログインはこちら