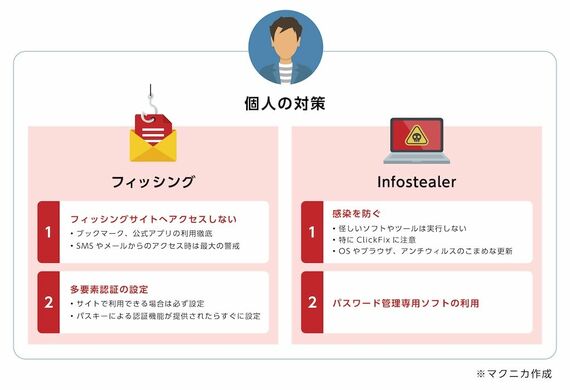

【総まとめ】<フィッシング・Infostealer>個人や企業の抜本対策は?ログインは「ブックマークか公式アプリ」、ダミー認証情報で脅威を事前想定

現在証券各社は、フィッシング攻撃に強く、生体認証などと組み合わせてログイン操作も省力化できる「パスキー」の導入準備を進めています。例えば、SBI証券や楽天証券は2025年秋頃の導入予定を、野村證券や松井証券は導入予定であることを表明しています。この機能が提供されたら、いち早く設定することをおすすめします。

Infostealerは、感染そのものを防ぐアプローチが非常に重要となります。Infostealerはステルス性がとても高いマルウェアなので、感染に気づくのはかなり難しいこと、また、一度感染して流出してしまった情報には個人情報も含まれ、その変更や削除もできないためです。

主な感染経路は「ClickFix」が現在の主流であり、3回目の記事で解説したように、この手口には十分注意が必要です。また、Webサイトや動画などで紹介された不正なツール(ゲームチート情報、海賊版ソフト)、Web検索でヒットした偽ソフトからの感染も多くなっています。そして、利用するOSやブラウザは常に最新版に更新し、アンチウイルスソフトの定義ファイルは「自動更新設定」にして利用するようにしましょう。Infostealerへの感染を防ぐ機能が不定期に提供されています。

最後に、Infostealerは、主にブラウザに保存された情報をターゲットにしており、これらは容易に盗まれてしまいます。そのため、ブラウザに標準搭載されたパスワードマネージャ(サイトログイン時にIDとパスワードを自動入力する機能)は利用せず、「1Password」や「Bitwarden」などのパスワード管理専用ソフトを利用するのも1つの手です。盗まれる情報量を減らすことで、万が一感染した場合の被害を小さくすることができます。

パスキーなど「FIDO2に基づいた認証」の導入を推奨

さて、これ以降は企業視点での対策を考えていきましょう。これは、自社が「一般消費者向けに何らかのWebサービスを提供しているか否か」で対策する範囲が変わってきます。まずは、Webサービスを提供していない、一般的なBtoB企業の観点からの対策です。

Webサービスを提供していない一般企業の場合は、「従来からあるWebプロキシ」「メールセキュリティの製品による保護」「社員の教育」を通じて、とにかくフィッシングサイトにアクセスしないことが基本となります。

無料会員登録はこちら

ログインはこちら