本当にできる?サイバー攻撃に遭う前に先制攻撃 能動的サイバー防御に必要なのは国際的な連携

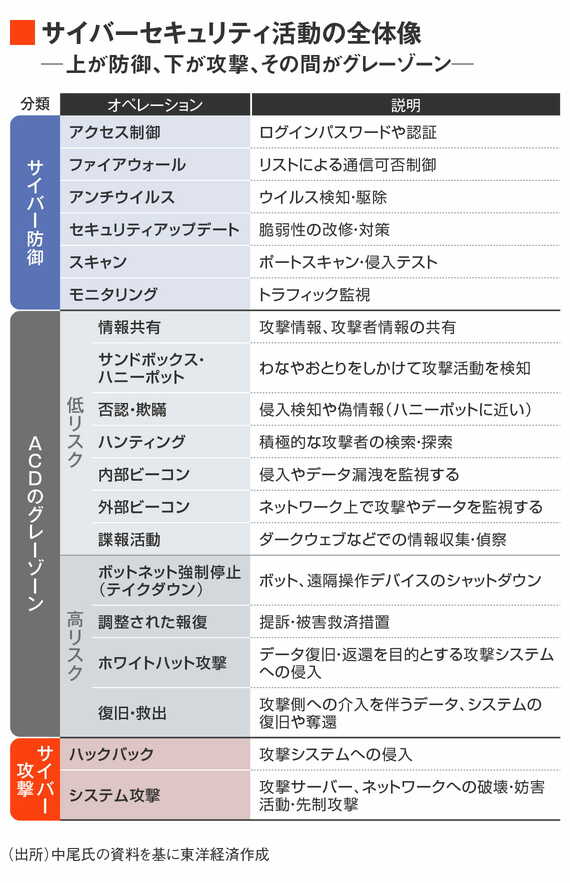

図を見るとわかるように、防御と攻撃の間の活動となるACDの幅は広い。

公開情報の探索、管理ツールなどが行っているポートスキャン(サーバーが開放している接続口であるポートを調べる行為)まではサイバー防御に含まれるが、研究用に設置するハニーポット(攻撃されやすいダミーサーバー)やモニタリング装置(攻撃トラフィックを観測するセンサーなど)の監視はACDに含まれる。

ビーコンとは、標的システムや任意のポイントに設置して信号やデータを送ってくる仕組みのことで、セキュリティ製品によっては組み込まれている機能だ。

フィッシングサイトや指令サーバー(コマンドアンドコントロールサーバー)の合法的なテイクダウン(閉鎖)、セキュリティベンダーがダークウェブや犯罪者コミュニティをウォッチして攻撃情報を収集する「脅威インテリジェンス」といった活動もACDに分類される。

なお、マルウェアに感染したコンピューターのネットワークであるボットネットの介入・削除、フィッシングサイトや攻撃サーバーのテイクダウンは、すでに国際的な枠組みの中で、各国のセキュリティ組織や通信事業者が連携して合法的に行われている。

国内における合法的なサーバーテイクダウンは、JPCERT/CCが国内外の窓口となって各国の通信事業者と連携している。2011年には、ボットネット感染者に政府が通知を送り削除プログラムを実行させるキャンペーンが実施されたこともある。

ただし、以上の分類は絶対的なものではない。つまり、ビーコンならばサイバー攻撃にはならないので問題ないと言い切れるわけではない。くれぐれも、ACDの厳密な定義や基準はないということを念頭に、グレーゾーンの活動は、すべてサイバー攻撃に解釈可能という認識が必要だ。

有識者はどのような議論をしているのか

日本では、ACDの法整備に向けて有識者会議が議論を重ねている。いったい何を議論しているのか。

無料会員登録はこちら

ログインはこちら