情シス500人が回答「年末年始」を狙うサイバー攻撃のリアル、半数以上がインシデントを経験…今から間に合う「トレンド把握とセキュリティ対策」

自社が大規模なサイバー攻撃に巻き込まれた場合や個人情報漏洩の恐れがある場合、業法や個人情報保護法に基づく報告義務があります。さらに、現在はレピュテーションの棄損を避けサプライチェーンを早期に回復するために、対応状況や対策などの一定の情報公開が求められます。

そのため、年末年始の対策としては、法的義務に基づく報告基準の再確認と、対外公表(メディアや顧客向け)のタイミング・内容について社内の認識を合わせるとともに、広報部門との連携体制を確認しておくことも重要です。

セキュリティ担当者は、監視、対応体制の維持や強化はもちろん、有事発生時の切り分けや影響範囲の特定などの「初期対応が迅速にできる体制か」という観点での準備が必要です。

例えば、有事の際に必要になるのは、IT資産情報です。サーバー(VM)、ネットワーク機器、VPN機器、端末、それらの適用パッチ情報と物理的な位置、ネットワーク構成、復帰用のバックアップ情報など多岐にわたります。

サイバーハイジーンといわれる日常的なセキュリティ管理活動の蓄積となりますが、どのような情報が収集されているのか、資産情報そのものへのアクセス経路を含めた再確認が必要です。なお、VPN機器などのネットワーク境界に位置する機器に対するパッチ適用は必須事項です。

「監視レベルの維持」が重要な理由

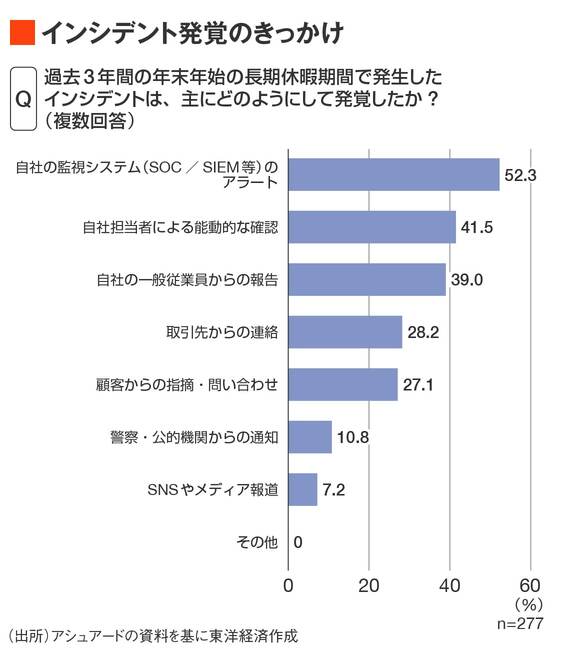

また、人員が手薄になるとしても、異常やセキュリティ侵害の兆候を見逃すわけにはいきません。自社・委託先の監視体制の強化もしくは通常時と変わらない監視レベルの維持は検討すべきです。アシュアードの調査(下図参照)でも、年末年始の休暇期間に発生したインシデントの検知経路として、半数以上がSOCなどの監視システムを挙げています。

加えて、休暇中には不要となる機器・環境の停止、VPN接続経路の制限などは攻撃リスクの低減だけでなく、監視は継続するとしても実質的な検知対象の削減にもつながります。

さらに、セキュリティ担当者レベルにおいても、社内外との連絡体制の再確認が必要です。実際、緊急事態においては限られた人員での対応が迫られるため、影響判定および顧客連絡判断といったより上位者が関与すべきケースで対応の遅れが起きています。

無料会員登録はこちら

ログインはこちら