情シス500人が回答「年末年始」を狙うサイバー攻撃のリアル、半数以上がインシデントを経験…今から間に合う「トレンド把握とセキュリティ対策」

具体的には、企業は「経営層」「セキュリティ担当者」「一般社員」のそれぞれが現状を認識し、留意すべき点があります。

まず経営者は、有事の際の「意思決定」と「備え」の確認が重要になります。デジタル化が進んだ企業ほど、本質的にはマルウェアなどサイバー攻撃に対するリスクが高くなり、自然災害と同様のインパクトがもたらされかねません。経営層は、セキュリティを事業継続のためのリスクマネジメントの1つと捉える必要があります。

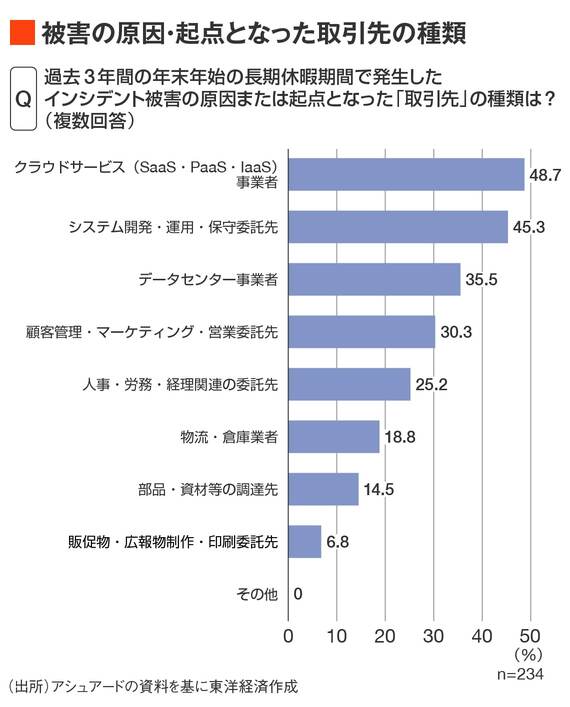

例えば、攻撃側は脆弱性が放置されているような攻撃しやすい取引先を狙っており、サプライチェーンリスクへの対応が求められています。下図のようにアシュアードの調査でもさまざまな取引先がインシデントの起点となっていることが判明しています。

緊急時の「連絡体制」や「判断基準」の再確認を

広範囲のサプライチェーンに対するリスク管理には、取引先の把握と部門横断での連携が必要ですが、セキュリティ所管部署と他部署(代表的な例として、工場などの製造部門)の連携が不足しており、現場とのコミュニケーションが進んでいないケースも見受けられます。

こうした状況を解消するには経営者のリーダーシップが必要不可欠です。年末までの短期間での全量対応は困難ですが、少なくとも事業継続に必須の取引先の選別・把握など有事に備えて早期に着手すべき課題です。また、BCPが策定されている企業も多いですが、発生時の影響予測が難しいサイバー攻撃に対して計画が機能するかはまた別の問題です。

年末年始の長期休暇の前にはBCPの肝となる「誰が、誰に、どの順番で、何を連絡するか」「経営層として決断すべき事項としてどういったことがありえるのか」という、大規模な自然災害時の備えと同様に、緊急時の連絡体制や判断基準を再確認しておくことが重要です。

役員間の連絡手段とその確保状況の確認や準備、また、広報や財務といった連携が必要な部署を確認しておきましょう。

無料会員登録はこちら

ログインはこちら