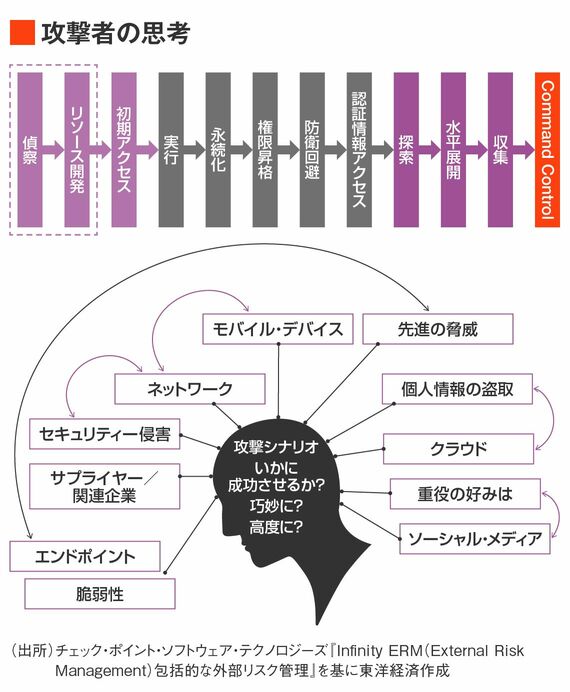

「なりすましサイト」怒りの矛先は正規サイトに?SNSで経営層の好み把握しフィッシング?攻撃者の怪しい動きを「いかに早く掴むか」がカギ

「サイバー攻撃者は、攻撃を仕掛ける前にさまざまな準備を行い、どのような攻撃シナリオを描けるのか考えています。

初期段階としては、侵入しやすい入り口を探ったり、重要な情報にたどり着くまでの最短距離を偵察したりして、それらの情報に基づいてツールを開発・改良していくのです。

たとえば、ターゲット企業の役員のソーシャルメディアからその人の好みを知れば、どんなフィッシングメールを送ればクリックされやすくなるかがわかります。こうした公開情報を集めてつなぎ合わせると、攻撃者にとって有効なシナリオが描けます。加えて、よりきめ細かな情報や、攻撃に悪用できるツールはダークウェブに多く存在し、攻撃者たちはアンダーグラウンドでこれらを売買していることもわかっています。

このような状況を受け、漠然と対策を立てるのではなく攻撃者の準備行動をいち早く認識してリスクを取り除く、あるいはリスクに応じた防御の強化を行っていくためにASMやERMと呼ばれるソリューションの導入ニーズが高まっているのです」

ペネトレーションテストなどで一定期間のサイクルで脆弱性の診断を行う機会はあっても、刻一刻と変化する現在のIT環境では、よりリアルタイムな状況把握が求められる。その点でも、攻撃者の動向をいち早く察知し、対策に反映させるASMやERMにはニーズがあるのだ。

チェック・ポイントでは昨年10月、外部リスク管理ソリューションを提供するCyberint Technologiesを買収。自社のAIを活用したクラウド型サイバーセキュリティプラットフォームにその機能を追加している。

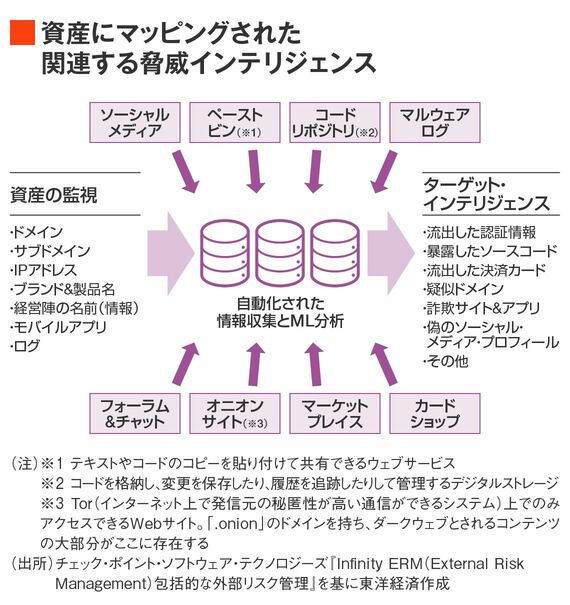

守るべき「資産」はどんな情報に紐づいているのか?

チェック・ポイントのERMの仕組みを例に取ると、まず自社が守るべき資産とそれに紐づく情報を洗い出し、ERMシステムに登録する。ここで言う守るべき資産とは、具体的には企業ドメインやIPアドレス、使用しているアプリケーション、あるいはブランドのロゴやソーシャルメディアで発信しているユーザー情報等だ。

無料会員登録はこちら

ログインはこちら