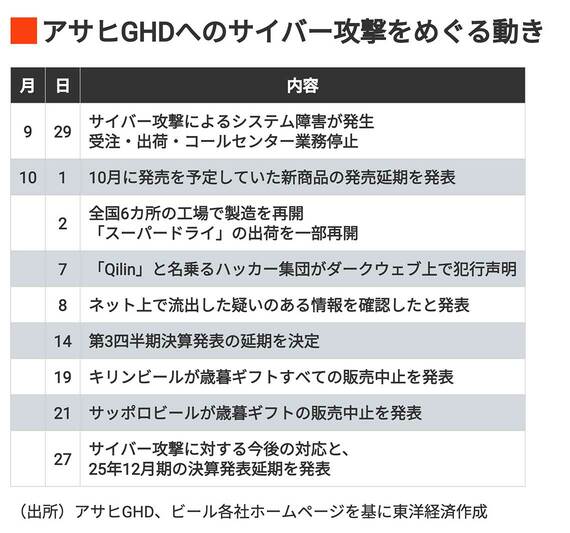

アサヒGHDへのサイバー攻撃、明日はわが身「対策万全」でも被害…企業が参考にすべきは「インシデント対応とレジリエンス(復旧力)」の訳

したがって、侵入経路も、おそらく特殊なパターンではないと考えられる。

同社のリリースや記者会見では、防犯上やその他の理由から詳細は開示されなかったが、一般的なランサムウェア攻撃の侵入経路は、フィッシングメール攻撃によって窃取したアカウント情報(ID/パスワード)を使うなりすましによる不正アクセスが多い。

今回の侵入経路は、ランサムウェアが起動する約10日前に、グループの拠点でネットワーク機器の脆弱性を突いた侵入があったことがわかっている。ネットワーク機器は、VPN装置であると述べている。

VPN装置とは、インターネットやNTTなど事業者のネットワークから、社内システムに外部からログインするときに、安全な暗号化通信路(仮想的な専用線)を確保するものだ。リモートワークが広がり、自宅や出先から安全に社内ネットワーク(イントラネット)につなぐため普及が進んでいる。とくにコロナ以降、多くの企業がリモートワークに対応するため導入を進めた。その結果、犯罪者もVPN装置を狙うようになり、脆弱性の研究や発見が増えた。

アサヒGHDの対策は万全だったのか

記者会見では、「対策は万全だった」「しかしそれを超える高度な攻撃だった」との発言があった。対策の難しさを体現する言葉だが、どういう状況だったのか。

アサヒGHDでは、ネットワーク環境の見直しやゼロトラストネットワーク(リモート接続を前提としたネットワーク環境)の構築を進めていた。ランサムウェア対策も考えており、EDR(Endpoint Detection and Response:PCやサーバーの異常動作・操作を検知するシステム)を導入し、バックアップもとっていた。

NIST(アメリカ国立技術研究所)のサイバーセキュリティフレームワークに準じたアセスメントでも高成熟度の判定だった。

実際、インシデント後の対応や復旧状況、適時の情報開示、記者会見の内容をみても、同社のセキュリティレベルを低いとみなせる状況は確認できない。

無料会員登録はこちら

ログインはこちら