実態調査が示すセキュリティー事故の最新動向 急増する被害と事故内容の変化とは?

まだまだ継続するランサムウェア感染の被害

CASE 3

C社では、情シス担当者のPCがランサムウェアに感染。

この担当者は、多忙を極めていたことに加え、感染源のメールが取引のある物流業者を偽装したものだったため、内容をよく確認せず添付ファイルを開いてしまったのだという。

CASE 4

D社では、従業員がランサムウェア感染に気づかず、感染ファイルをファイルサーバーにアップロードしたため、この従業員が所属する部門の権限配下におけるファイルがすべて感染し、大量のデータを失ってしまった。

D社は、従業員のセキュリティー意識向上のため、標的型攻撃メールを模したメールを2カ月に1回程度配信し、開封率の低さを競う取り組みを開始。当初は9割もあった開封率が、啓蒙活動により減少した。

また、事故発生から30分以内に報告するエスカレーションルールなどを整備した。

ランサムウェアは、メールの添付ファイルから感染するケースが一般的だ。なかでも最近は、発信先を偽装したメール経由の感染が多く、C社のケースのように物流業者を偽装したものがとくに多いという。

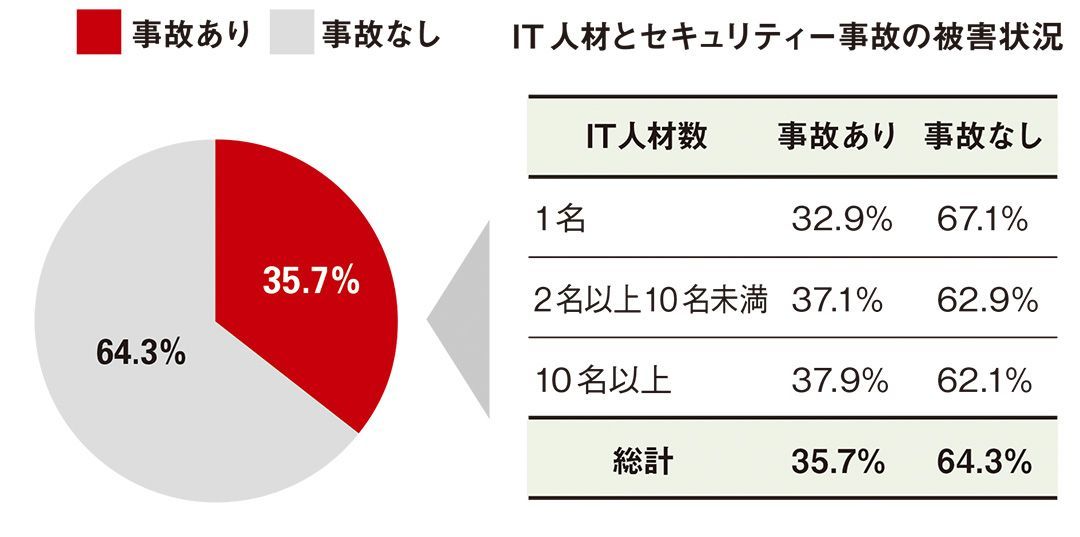

中堅企業が直近3年間でセキュリティー事故の被害に遭った割合