製造業で「IoTセキュリティ」対策が急務な理由 「EUサイバーレジリエンス法」による影響とは

狙われるIoT機器、サイバー攻撃を招く要因とは

企業を脅かすサイバー攻撃が後を絶たない。その攻撃対象は今や人が直接操作するPCやスマートフォンだけでなく、監視カメラやセンサーなどのIoT機器にも広がっている。

とりわけ目立つのが監視カメラへの攻撃だ。監視カメラが乗っ取られ映像が盗み見可能な状態になっていたり、監視システムの画面が改ざんされてカメラを停止したりといった被害が、過去に国内でも確認されている。

「IoT機器の中でも、自動車や医療機器などは法規が整備されており、サイバー攻撃からの防御が強化されています。ですがそれら以外のIoT機器のセキュリティ対策はなかなか進んでいない状況です」。日立ソリューションズのセキュリティエバンジェリスト、扇健一氏はそのように指摘する。

セキュリティソリューション事業部 企画本部

チーフセキュリティエバンジェリスト/ Security CoE センタ長 扇 健一氏

IoT機器への攻撃は、高度な侵入の手口が駆使されたものではなく、その大半が利用者のセキュリティ意識の不足による不用意な設定を利用されたものであるという。

「機器の機能を管理する設定画面へのログイン情報を、工場出荷時と同じ状態のまま使っていたり、変えたとしても容易に推定できる弱いパスワードで運用していたりする個人や企業が非常に多いのが実態です。まずこれを正しく設定しておかなければ、容易に機器の管理を乗っ取られてしまいます」(扇氏)

IoT機器は、一般の消費者や工場の担当者など、セキュリティ意識がそれほど高くない人が利用することも多い。パスワードの変更を周知するだけでなく、誰でも安全に使えるよう配慮した機器の設計が必要になるといえる。

また、IoT機器を制御するプログラム自体に含まれるセキュリティ上の脆弱性を突いた攻撃も増加している。メーカーが対策プログラムを公開していても、すべての機器に対策を行き渡らせることは難しく、容易に侵入を許す結果につながっている。

「こうした問題を起こさないようにするためには、設計段階からセキュリティを考慮した開発体制、すなわち『セキュリティ・バイ・デザイン』が不可欠です。

これまで企業はITセキュリティに注意を払ってきましたが、今はそれに加えて、自社が世に送り出している製品やソフトウェアサービスについても、セキュリティを考慮しなければいけない時代になっています」と扇氏は力を込める。

EU圏でデジタル製品が販売できなくなるおそれも

こうしたIoT機器のセキュリティ脅威に対して、法律で規制をかける動きも進んでいる。

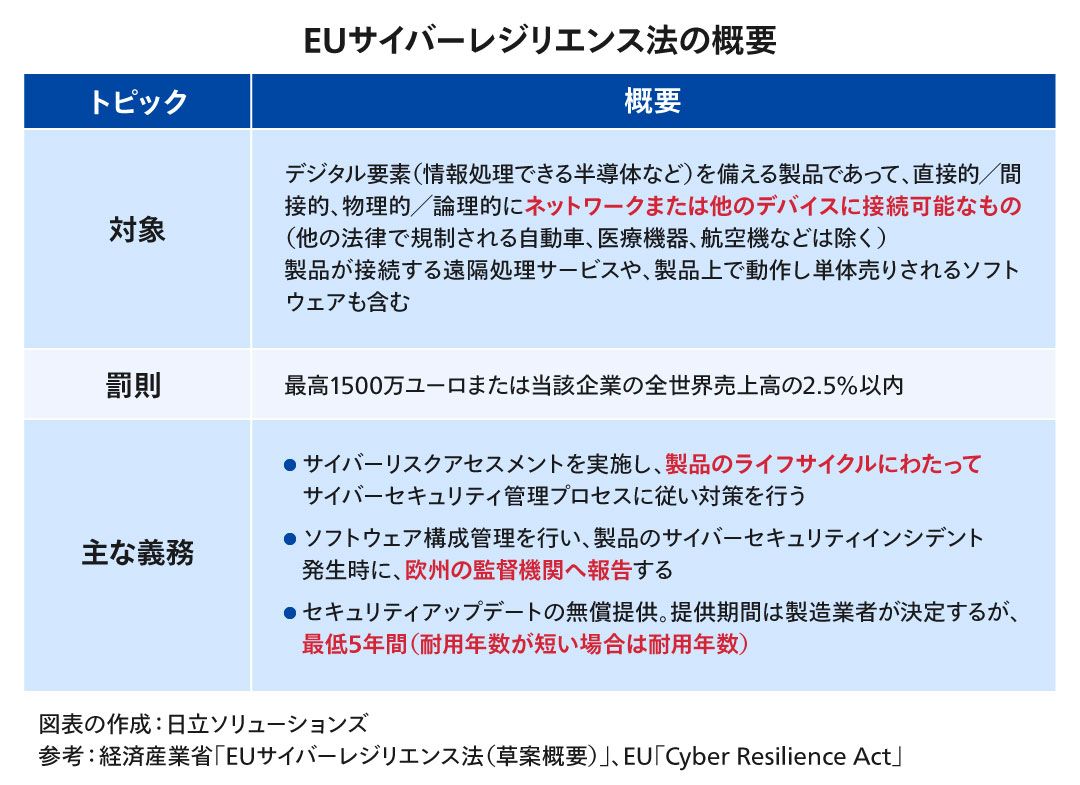

いち早く動き出しているのが欧州だ。ネットワークでつながるデジタル製品を対象にした「EUサイバーレジリエンス法(EU Cyber Resilience Act、以下CRA)」が可決され、段階的な施行が決まっている。2026年中から、脆弱性・インシデントの報告義務が始まる予定だ。

「この法律の重要なところは、基準をクリアしなければ、EUの製品適合を示す『CEマーク』を取得できない点です。CEマークがなければEU圏内で製品を販売することができません。

EUに該当する製品を輸出している、通信機器やロボットなどの工作機械を製造する企業はもちろん、それらに内蔵される部品、機器を制御するソフトウェアを開発するメーカーもこの法律の影響を受けます」(扇氏)

つまり、EU圏内での拠点の有無にかかわらず、EUにネットワークにつながるデジタル製品を販売している日本企業は、この法律の影響を受けることになる。違反に対する罰則規定もあるため、対象企業には適切な対応が求められる。

また今後、世界各地で同様の法規が整備される見込みで、日本も「セキュリティ要件適合評価及びラベリング制度(JC-STAR)」の策定を進めている。

扇氏は「EUをはじめ各国の規制の基本的な部分は共通です。IoTセキュリティを重要な経営テーマとして捉え、セキュリティ・バイ・デザインを実行することで、結果的にすべての関連法規に対応できるようになると考えて取り組むべきでしょう」と話す。

製品のセキュリティを高める「PSIRT」とは

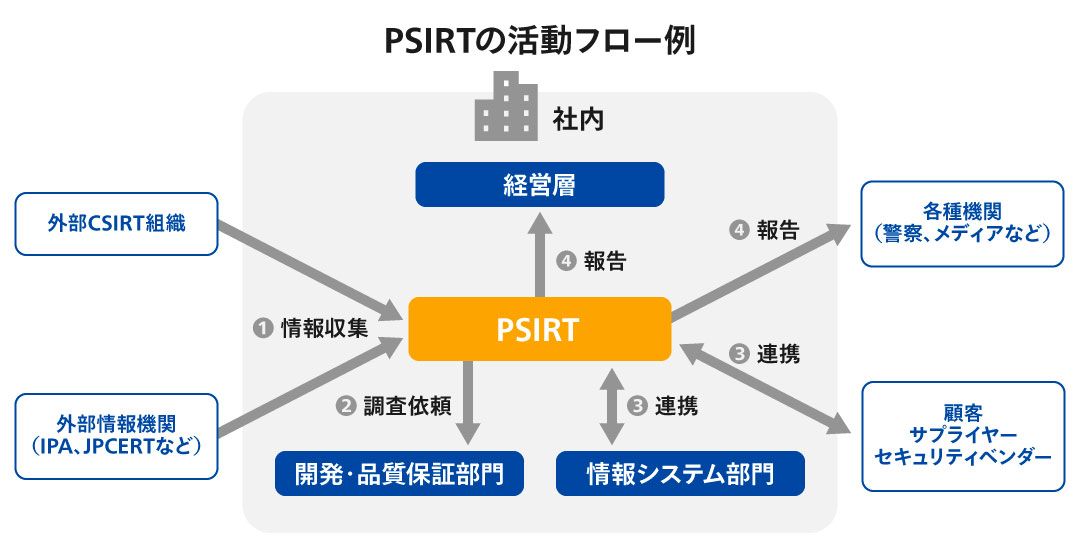

では、IoT機器のセキュリティを高めるには具体的にどうすればよいのか。その取り組みとして注目されているのが、「PSIRT(Product Security Incident Response Team、ピーサート)」の構築だ。

これは、メーカーが製品のセキュリティ事象や脆弱性の問題を解決するために、誰が、いつ、何をすればいいのかを定めた組織や活動体制を指す。

日本の製造業におけるPSIRTの構築状況を概観すると、グローバルに拠点を構える大企業では、品質保証の観点から、すでにPSIRTの基盤になる体制が構築されているところも少なくない。一方、中堅・中小企業では未整備の企業がほとんどとみられ、対策が急がれる。

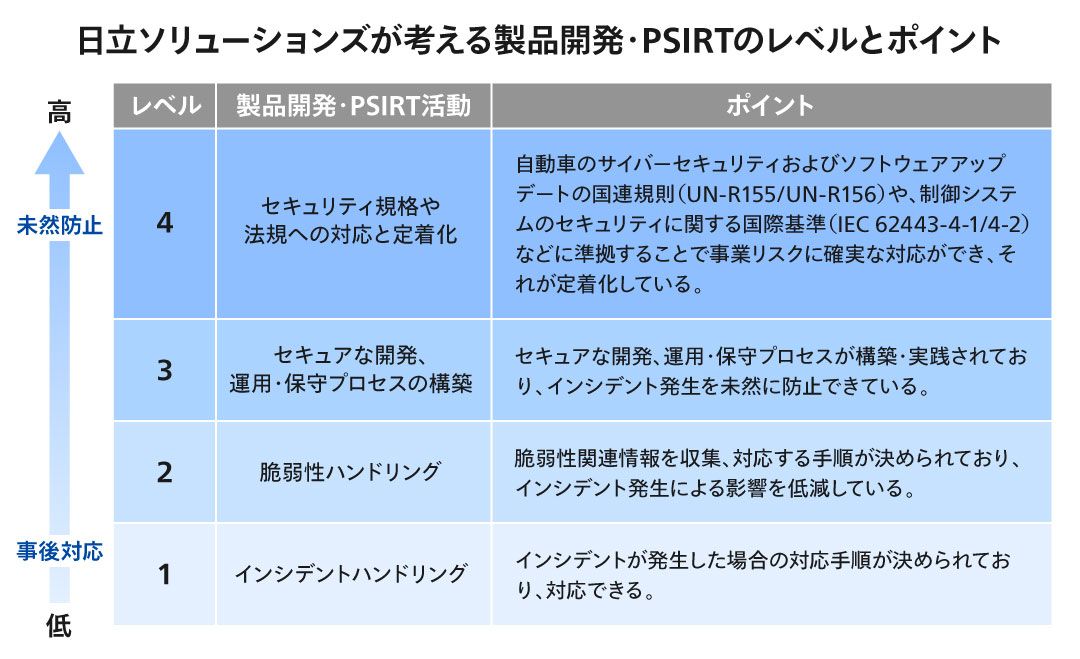

だが、どこから手をつければいいのか、誰が担当すべきかわからないという企業も多いはずだ。そこで日立ソリューションズでは、企業がPSIRTを構築する際の4段階のレベルを提示している。

最も低いレベル1は、IoT機器でセキュリティ事象が発生した際の事後対応「インシデントハンドリング」だ。

「CRAでも、機器が攻撃を受けたと指摘された際、どう対応するかを公表する義務を明記しています。これについては、メーカーの場合、これまでもリコール対応などで法に基づいた開示義務を実行するプロセスが決められていたはずですので、サイバーインシデントへの対応も、それに準拠する形で整備すれば問題ないでしょう」と扇氏は説明する。

しかし、レベル2の「脆弱性ハンドリング」になると、途端にハードルが高まると扇氏は話す。

「レベル1は事後対応であるのに対して、レベル2では世の中に公開されている脆弱性情報を収集し、自社の製品が部品レベルでその脆弱性に対応していないのかを確認する必要があります。そのためには、自社製品のソフトウェアに関する『SBOM(Software Bill of Materials)』を作成しなければいけません」

SBOMとは、自社のソフトウェアを構成するコンポーネントのバージョンや依存関係をまとめた部品表のことを指すが、これを運用している企業はまだ少ないという。収集した脆弱性情報とSBOMを照らし合わせ、見つかった脆弱性に対し、自社のセキュリティポリシーに沿って対策を検討することになる。

次のレベル3が、さらに上流の「セキュアな開発、運用、保守プロセスの構築」だ。ここでは前述したセキュリティ・バイ・デザインの考え方で、製品の企画・設計段階からセキュリティ対策を実施し、脆弱性がないように開発する方式を採用する。

そして最後のレベル4が、「セキュリティ規格や法規への対応と定着化」。自動車や制御機器など、業界によって定められた法規に準拠することで、事業リスクに対して確実な対応が可能となる。

逆にいえば、法令への対応は、SBOMやセキュリティ・バイ・デザインといった社内プロセスが整ってはじめて実現できるというわけだ。

「CRAの完全施行は、今から2年後の2027年が見込まれています。取り組みが多岐にわたるため、大変だと思う企業も多いと思いますが、まずレベル1の確認から始めて、順に仕組みを作り、2年後のPSIRTの運用開始を目指すのがよいでしょう。

また、自社のすべての製品について一気にPSIRTを構築しようとするのは現実的ではありません。自社の事業リスクを判断し、優先順位を決めて対応していくことが重要です。それは経営層がリーダーシップを取って意思決定し、進めていく必要があります」と扇氏は話す。

メーカーとしてPSIRTを運用してきたSIerの強み

日立ソリューションズでは、企業のPSIRT構築をさまざまなメニューをそろえて支援している。SBOM制作、セキュリティ・バイ・デザインの体制構築支援をはじめ、PSIRT構築プロジェクトのコンサルティングから社員のセキュリティ教育まで、幅広いサービスを提供する。

同社の強みは、自らがメーカーとして、製品の開発プロセスでPSIRTを運用してきた実績だと、扇氏は説明する。

「当社は単なるSIerではなく自社で製品開発を行ってきており、私自身を含め開発経験を持った人材も多くいます。また、日立グループは交通、公共分野などの重要インフラをはじめ、自動車の組み込み製品などでセキュリティ・バイ・デザインを日々実践しています。

机上の議論だけではない、ものづくりの現場を知ったうえで、お客様に製品セキュリティのあるべき姿を共有させていただきます」

IoT機器を狙うサイバー攻撃が増え、法規制の動きも加速する今、IoTセキュリティはメーカーにとって喫緊の対応が求められる取り組みといえる。その際、自社でも製品を開発するメーカーとしての視点を持ち、PSIRT構築などIoTセキュリティの強化を支援できる日立ソリューションズは、心強いパートナーとなるはずだ。

扇氏は最後に、「トップの意思決定が大事と話しましたが、上から『CRA対策をやれ、PSIRT構築をやれ』と命令するだけでは、現場は動けません。経営層が、製品セキュリティの重みを理解していただき、全社のプロジェクトとして取り組む方向づけをすることが、成功への近道だと思います」と語った。